0#事件

Bleeping Computer 报道称,为了阻止 NAT Slipstreaming 2.0 漏洞,Google Chrome 浏览器再次封堵了七个 TCP 端口。此前为了应对公网 IP 地址不够用的问题、同时相对提升网络的安全性,几乎所有路由器 / 防火墙都提供了“网络地址转换”(NAT)功能。即便是那些设置了不可路由的私有 IP 地址的设备,亦可借此来实现互联网的访问。

谷歌工程师近日宣布,为Chrome浏览器再次屏蔽了8个TCP端口,来防止黑客利用NATSlipstreaming2.0漏洞进行攻击。这8个端口为69、137、161、1719、1720、1723、6566、10080。

如上图所示,Chrome 已屏蔽 69 号端口的访问

1#详细情况

据悉,NAT 允许路由器路由器追踪内网设备的互联网请求,然后再通过公网 IP 发出请求。在收到远程计算机的响应之后,NAT 又可以将之转发给原始请求的内网设备。

然而上个月的时候,安全研究员 Sammy Kamkar、以及 Armis 的 Ben Seri 和 Gregory Vishnipolsky 三人,披露了 NAT Slipstreaming 漏洞的新版本。

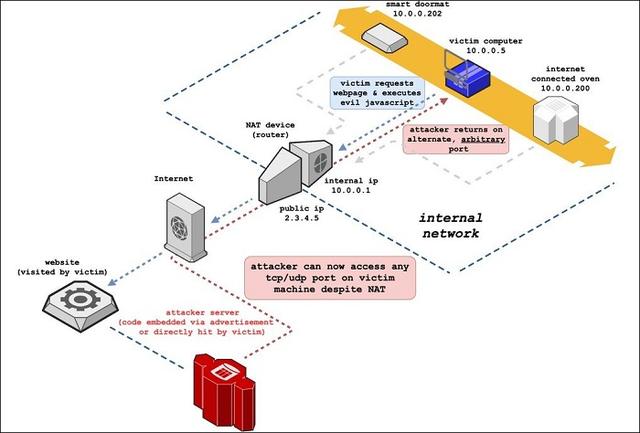

在用户访问被托管了恶意脚本的相关网站时,具有特殊响应设计的恶意软软件可使之绕过访问者的 NAT 防火墙,并直指访客的任意内网端口(包括 TCP / UDP 协议)。

在首次披露该漏洞(1.0 版本)时,谷歌表示他们已经在 Chrome 浏览器上封堵了针对 5060 / 5061 号 TCP 端口的 HTTP / HTTPS 访问,以修复 Chrome 87 中发现的相关漏洞。

随着新漏洞(2.0 版本)的公布,谷歌今日宣布将继续封堵 69 / 137 / 161 / 1719 / 1720 / 1723 / 6566 号 TCP 端口的 HTTP / HTTP / FTP 访问。

这是NAT Streaming 2.0 攻击示例图

由于目前IPv4地址有限,因此路由器会使用NAT网络地址转换协议来访问公共互联网。这个功能可以允许路由器跟踪内网设备的请求,并将这些请求以路由器的公网IP地址发送出去。当远程计算机响应时,中转协议也将会把数据回传至内网对应设备。

IT之家获悉,NATSlipstreaming漏洞于2020年10月31日由网络安全工程师SamyKamkar发现。攻击者利用恶意网站诱导用户进行点击,JavaScript代码将绕过防火墙和NAT表来提供的防御措施,与目标设备直接进行连接。此后黑客便可以利用后续方法发起攻击。

在这个漏洞首次被发现时,谷歌就表示会阻止HTTP、HTTPS访问5060、5061这两个TCP端口。谷歌在说明中表示,“为了防止进一步的攻击,此更改还会阻止其它几个会被NAT漏洞利用的端口,以防止这些端口被类似方法进行利用。”

3#相关

该公司在 Chrome 平台状态网页上补充道:“为防止未来遭受的攻击,本次实施还将阻止其它几项已知的 NAT 设备端口检查漏洞”。

更新之后,Chrome 用户会在尝试通过上述端口连接相关网站时看到一条消息提示,指出因“ERR_UNSAFE_PORT”错误而无法继续进行访问。

如果你要使用的网站正好基于上述端口,还请及时切换到其它安全的端口,以避免 NAT Slipstream 之类的网络攻击。

此外 Mozilla Firefox、Microsoft Edge、以及 Apple Safari 14.0.3 浏览器,也已为缓解该漏洞而实施了相应措施。

本博客所有文章如无特别注明均为原创。作者:渊龙Sec团队 ,复制或转载请以超链接形式注明转自 渊龙Sec安全团队博客 。

原文地址《Chrome再次屏蔽七个端口 以抵御NAT Slipstreaming攻击》

原文地址《Chrome再次屏蔽七个端口 以抵御NAT Slipstreaming攻击》

发表评论