0#事件

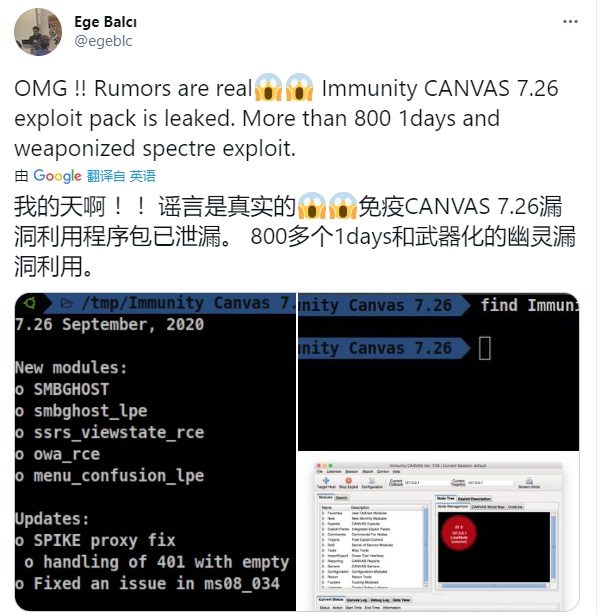

2021年3月2日,有国外安全研究人员在社交媒体称,Immunity Canvas 7.26工具的源码遭泄露。

发现该工具包内包含959个漏洞利用工具(非重复漏洞)!其中还包含2018年公开的英特尔"幽灵"漏洞利用工具。

1#详细情况

- 1.1工具包简介

“Canvas是ImmunitySec出品的一款安全漏洞检测工具。它包含几百个以上的漏洞利用。对于渗透测试人员来说,Canvas是比较专业的安全漏洞利用工具。Canvas 也常被用于对IDS和IPS的检测能力的测试。Canvas目前已经使用超过700个的漏洞利用,在兼容性设计也比较好,可以使用其它团队研发的漏洞利用工具,例如使用Gleg, Ltd’s VulnDisco 、 the Argeniss Ultimate0day 漏洞利用包。”

CANVAS是Immunity公司开发的专业安全工具包,为全球渗透测试人员和安全专业人员提供数百种漏洞利用,是一个自动化的漏洞利用系统以及一个全面、可靠的漏洞利用开发框架。不法黑客可能利用已泄露的工具包在未经用户许可的情况下,对其感兴趣的目标进行检测、渗透活动,该事件已引起安全行业的广泛关注。

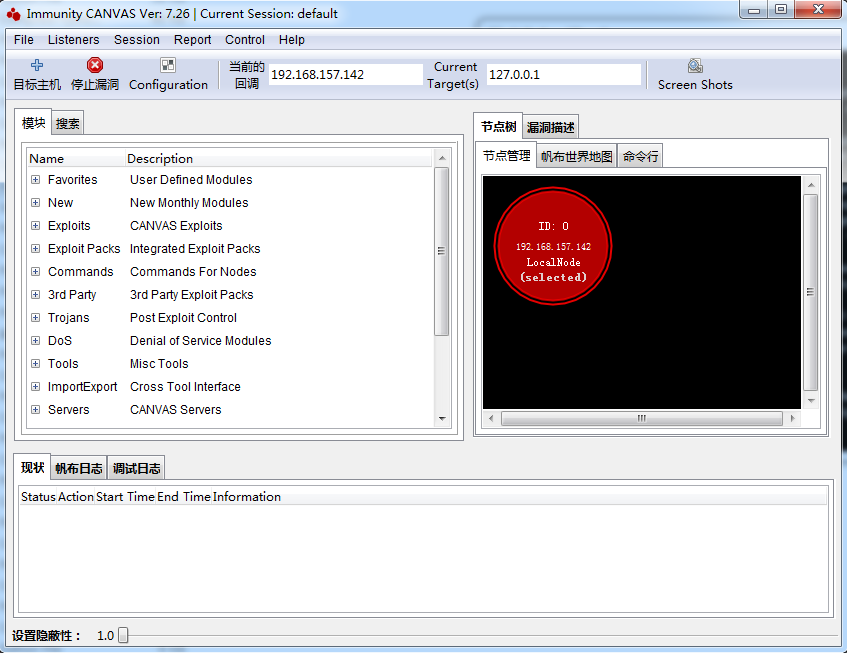

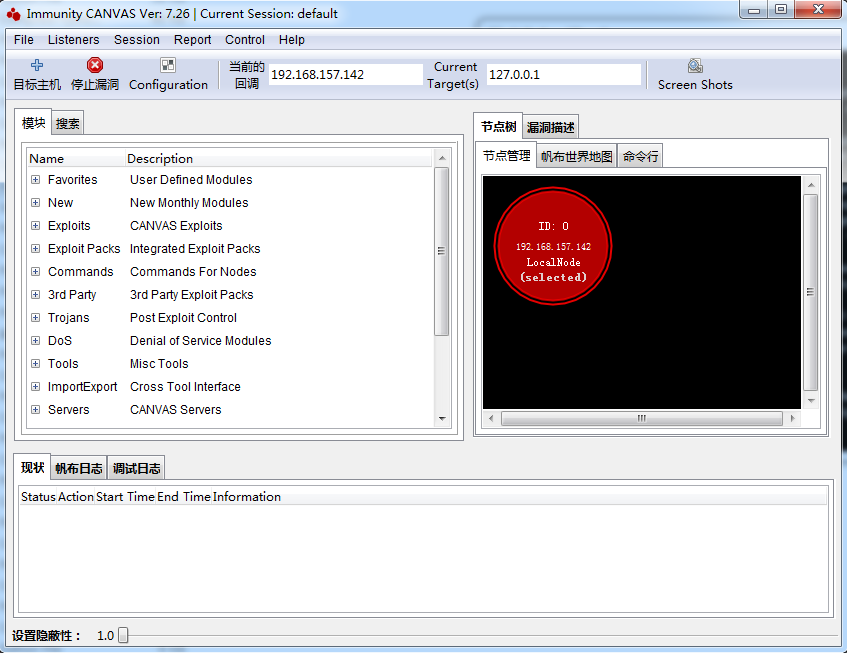

而本次泄露的相关文件,经过评估,是该工具箱的完整源码,泄露的版本可以直接安装在Linux平台或Windows平台,安装并启动后的界面如下:

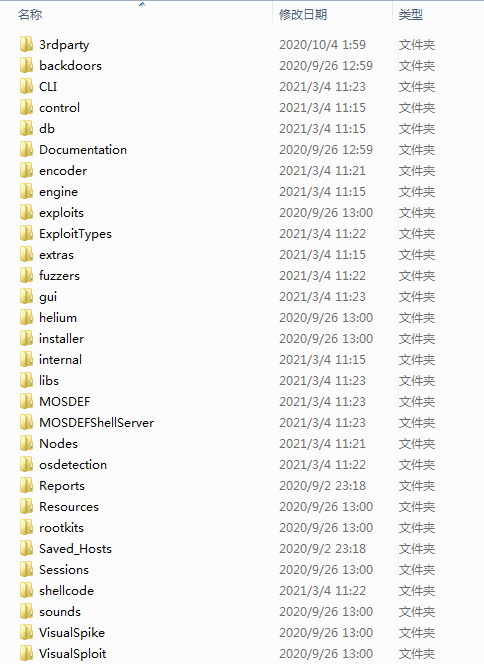

- 1.2目录概览

根据目录名我们可以大致推断其用途,如backdoors存放后门文件,exploits存放漏洞攻击组件等。

- 1.3泄露的相关漏洞工具组件

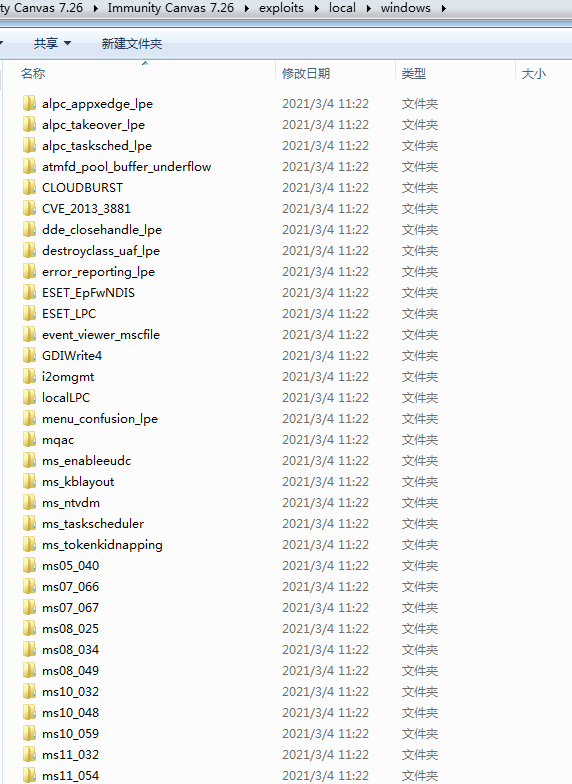

如下图所示,其中包含有Windows、Linux本地提权的相关漏洞利用工具:

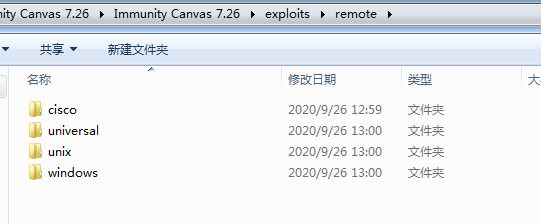

其中还包含远程执行漏洞利用工具系列:

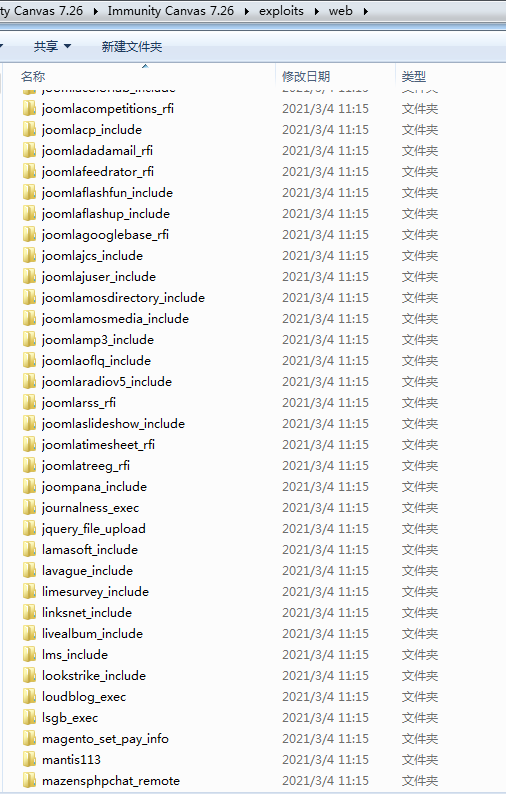

此外,还包括大量的web漏洞利用工具:

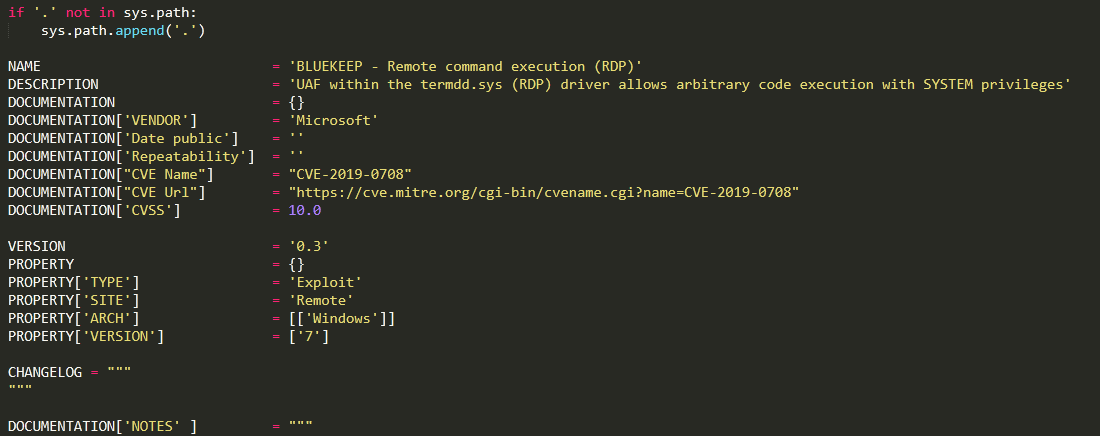

- 1.4部分组件源码

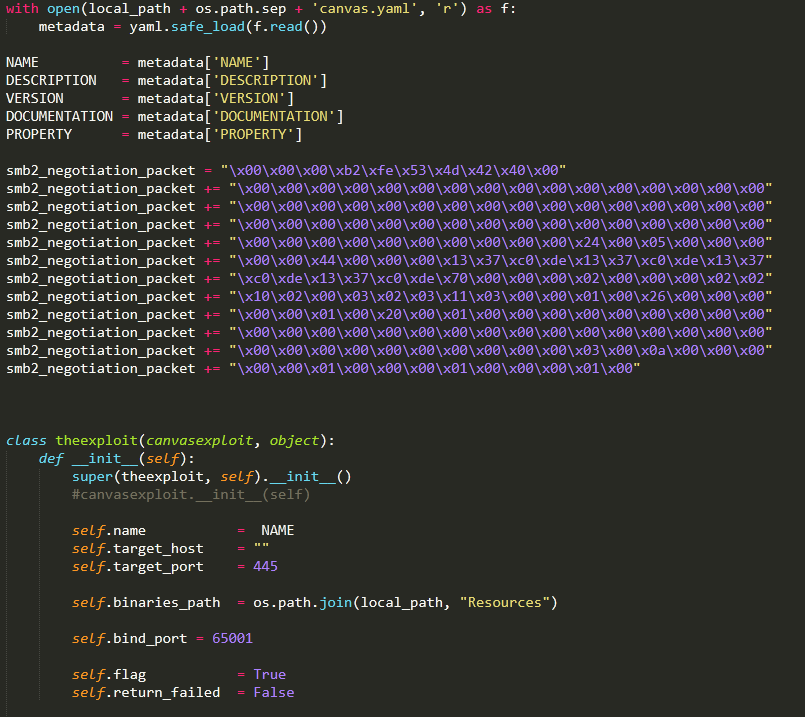

以及CVE-2020-0796 SMB远程代码执行漏洞部分利用代码:

3#相关

Windows平台下安装工具包操作

在本地解压压缩包,运行“CANVAS_Dependency_Installer.exe”。

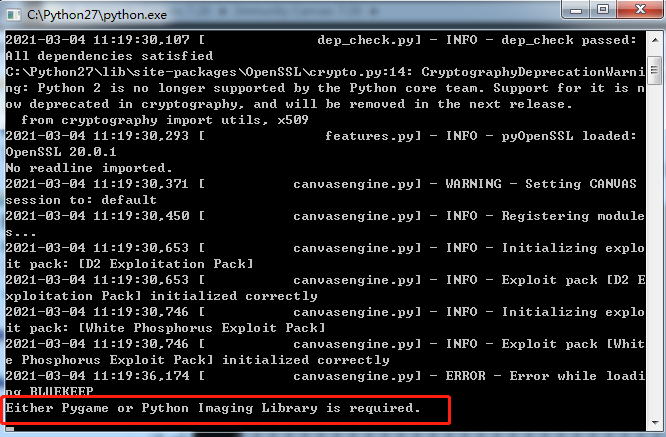

等待安装完成后,双击运行Immunity Canvas 7.26目录下的runcanvas.py,此时提示“缺少pygame”。

python安装pygame和requests(后面提示缺少requests)

pip install pygame pip install requests再次运行“runcanvas.py”,安装完成,即可打开安装的工具包了

发表评论