1#漏洞简述

近日,VMware官方发布多个关于vCenter Server、ESXi的风险通告,其中包括CVE-2021-21972(VMware vCenter Server远程代码执行漏洞)和CVE-2021-21974(VMware ESXi堆溢出漏洞)两个高危漏洞,目前官方已有可更新版本。鉴于漏洞危害较大,建议用户及时安装更新补丁。

2#漏洞详细信息

- CVE-2021-21972(VMware vCenter Server远程代码执行漏洞)

- CVE-2021-21974(VMware ESXi堆溢出漏洞)

漏洞详细信息可查看以下链接:

https://www.vmware.com/security/advisories/VMSA-2021-0002.html

3#所受影响产品

- CVE-2021-21972(VMware vCenter Server远程代码执行漏洞)

VMware:vcenter_server 6.7 U3l 之前的 6.7 版本

VMware:vcenter_server 6.5 U3n 之前的 6.5 版本

- CVE-2021-21974(VMware ESXi堆溢出漏洞)

VMware:ESXi670-202102401-SG 之前的 6.7 版本

VMware:ESXi650-202102101-SG 之前的 6.5 版本

4#漏洞修复

- CVE-2021-21972(VMware vCenter Server远程代码执行漏洞)解决方法如下:

vCenter Server 7.0 版本升级到 7.0.U1c

vCenter Server 6.7 版本升级到 6.7.U3l

vCenter Server 6.5 版本升级到 6.5 U3n

或者使用紧急暂时措施:

第一步,通过SSH连接到vCSA(或远程桌面连接到Windows VC)

第二步,备份以下文件:

Linux系统文件路径:/etc/vmware/vsphere-ui/compatibility-matrix.xml (vCSA)

Windows系统文件路径:C:\ProgramData\VMware\vCenterServer\cfg\vsphere-ui (Windows VC)

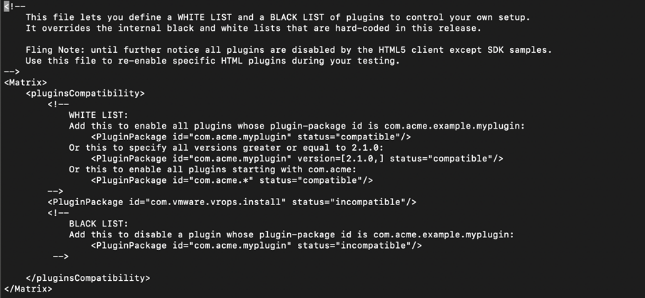

第三步,使用文本编辑器插入以下内容:

<Matrix> <pluginsCompatibility> . . . . . . . . <PluginPackageid="com.vmware.vrops.install"status="incompatible"/> </pluginsCompatibility> </Matrix>将文件内容修改为下图所示:

第四步,使用 vmon-cli -r vsphere-ui 命令重启vsphere-ui服务

第五步,通过访问https://<VC-IP-or-FQDN>/ui/vropspluginui/rest/services/checkmobregister地址,可以看到显示404错误

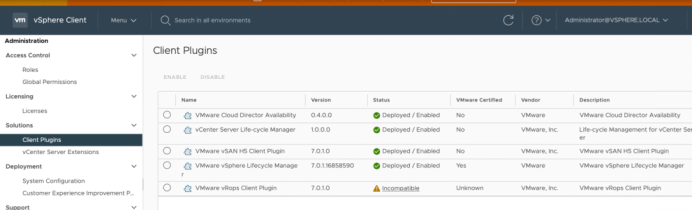

第六步,在vSphere Client的 Solutions->Client Plugins 中VMWare vROPS插件显示为incompatible

- CVE-2021-21974(VMware ESXi堆溢出漏洞)解决方法如下:

ESXi 7.0 版本升级到 ESXi70U1c-17325551

ESXi 6.7 版本升级到 ESXi670-202102401-SG

ESXi 6.5 版本升级到 ESXi650-202102101-SG

以上解决方法参考以下链接:

https://kb.vmware.com/s/article/82374

发表评论