Apache Log4j 是 Apache 的一个开源项目,Apache Log4j2是一个基于Java的日志记录工具。

该工具重写了Log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。该日志框架被大量用于业务系统开发,用来记录日志信息。

2021年12月9日,该漏洞正在被广泛利用 。

Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据被日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。鉴于此漏洞危害较大,建议尽快采取措施防护此漏洞。

2#影响版本

Apache Log4j 2.x <= 2.14.1

可能的受影响应用包括但不限于如下:

- Spring-Boot-strater-log4j2

- Apache Struts2

- Apache Solr

- Apache Flink

- Apache Druid

- ElasticSearch

- flume

- dubbo

- Redis

- logstash

- kafka

3#漏洞详情

漏洞编号:CVE-2021-44228

公开程度:漏洞细节已公开

利用条件:无权限要求

交互要求:0 click

漏洞危害:高危、远程代码执行

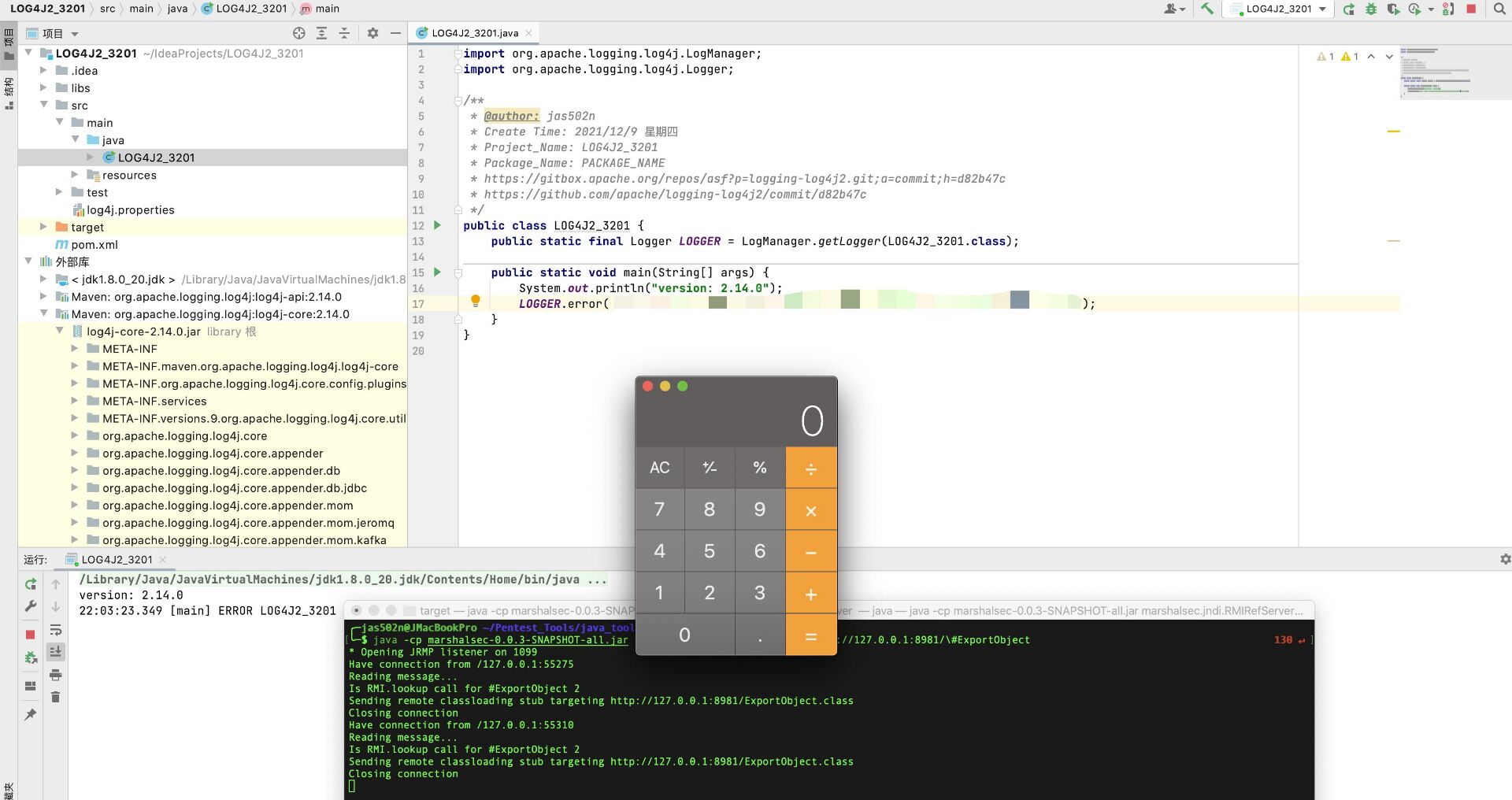

4#漏洞复现

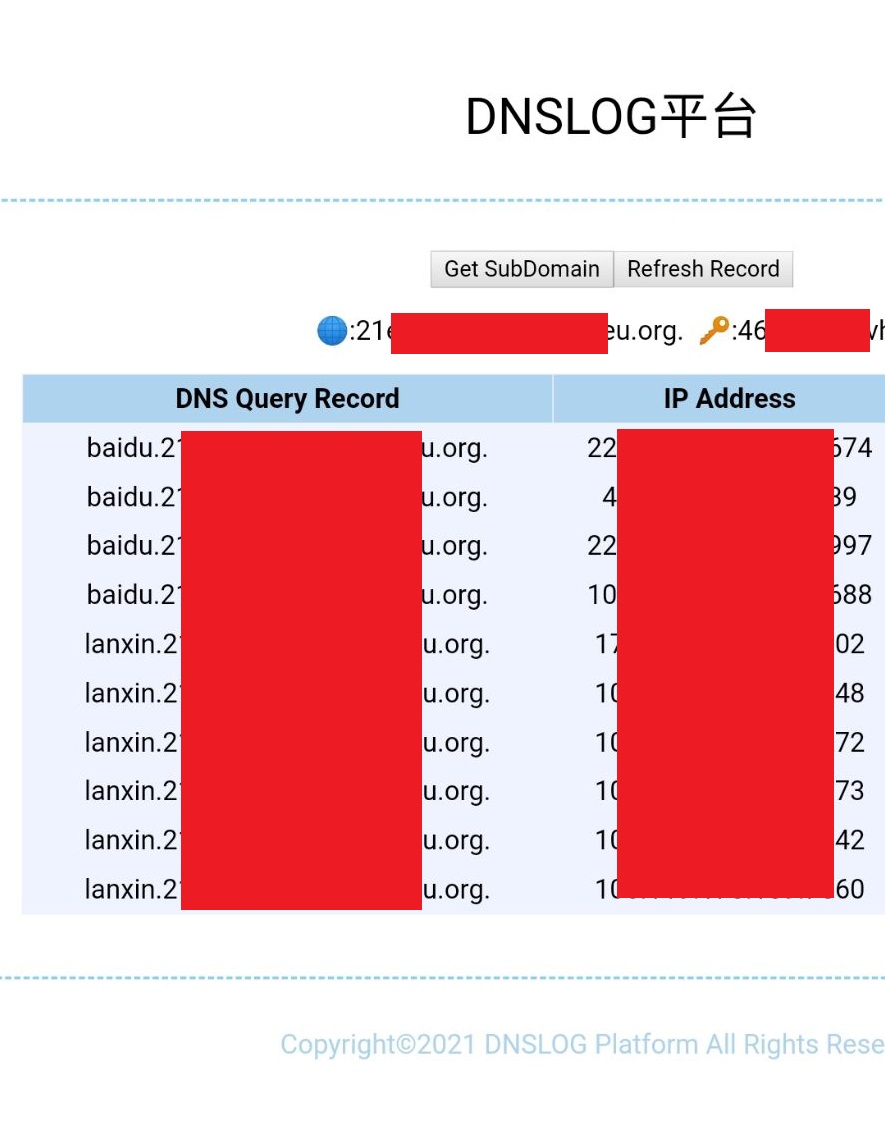

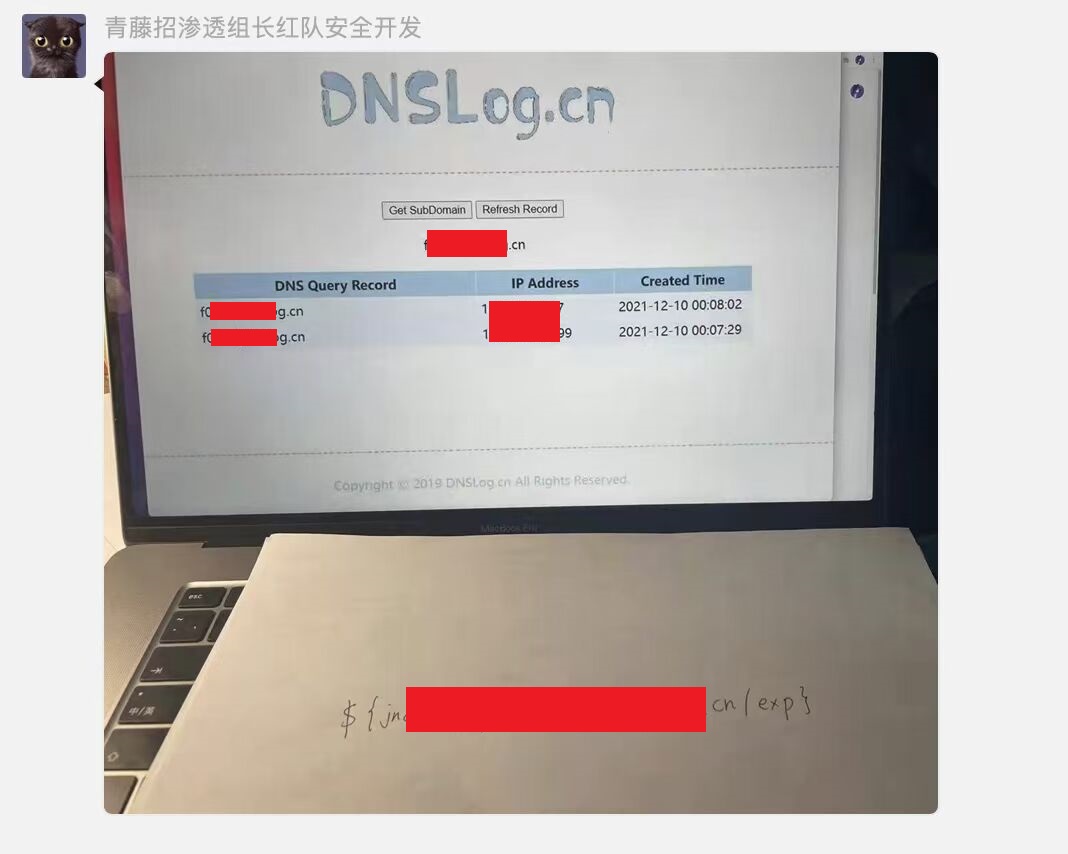

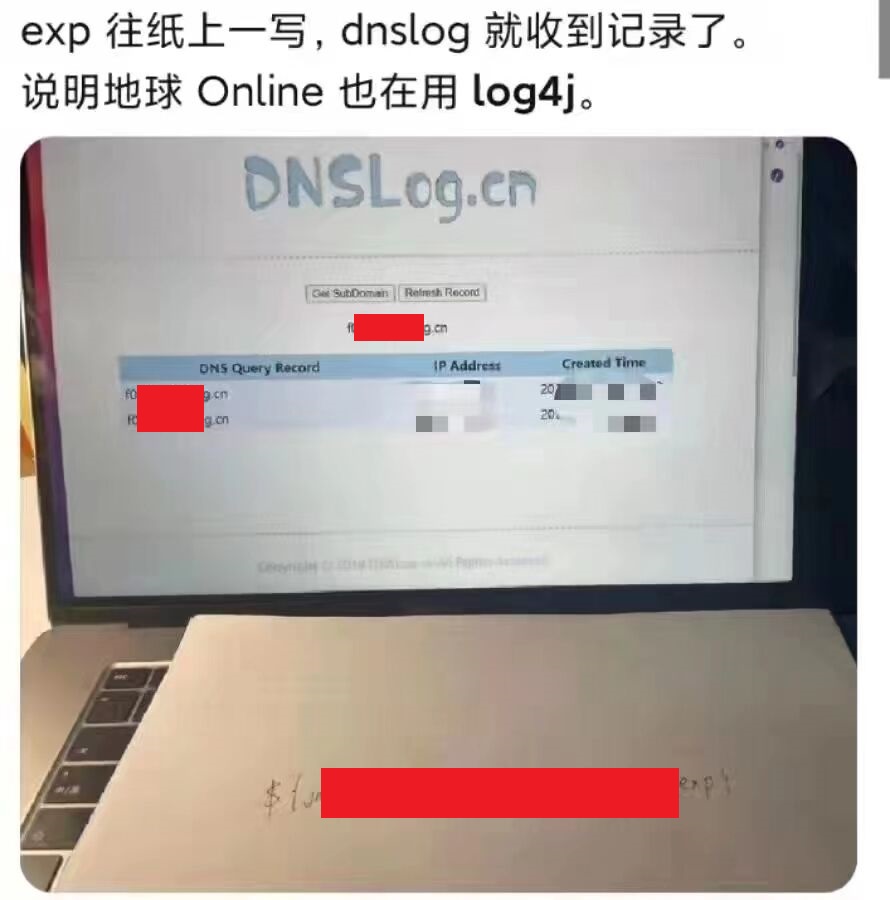

2021年12月9日,团队成员拿到漏洞细节后,第一时间复现上述漏洞,截图如下:

5#漏洞Poc+Exp获取

漏洞Poc:https://github.com/tangxiaofeng7/apache-log4j-poc

漏洞Exp:根据9月1日生效的《网络产品安全漏洞管理规定》,不予提供

6#应急响应方案

6.1#紧急缓解措施:

- 修改jvm参数 -Dlog4j2.formatMsgNoLookups=true

- 修改配置log4j2.formatMsgNoLookups=True

- 将系统环境变量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为 true

官方修复链接如下:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

6.3升级已知受影响的应用及组件:

如srping-boot-strater-log4j2/Apache Solr/Apache Flink/Apache Druid

与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

7#番外

发表评论