1#前景提要

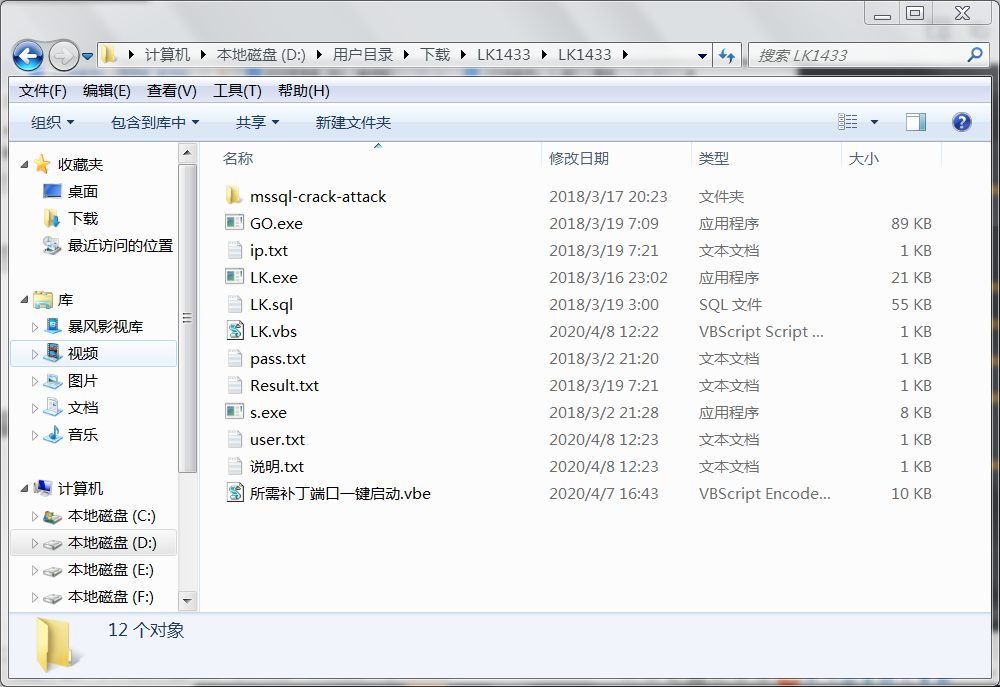

最近,一个团队成员找到我,想要让我帮他看看一个1433工具怎么使用

按照平时的思维,我先问了他哪来的,他说是一位大佬给的

既然是认识的,我也蛮懒,随便扫了一下就不做分析了,直接运行工具教他了

10小时后....

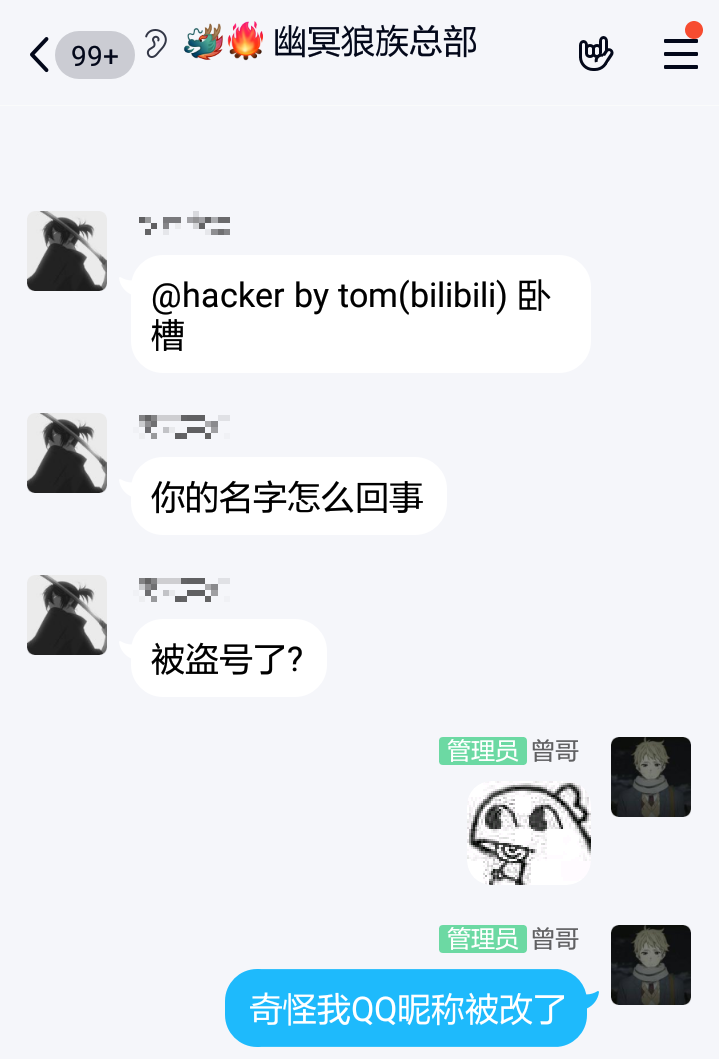

刚吃完中午饭的我,打开QQ,懵逼地看到

我刚开始非常懵逼,直接去看了一下自己的昵称

迅速改回QQ昵称,并理清一下思路:

- 登录QQ安全中心,看到设备锁还在,没有其他登录记录,说明不是盗号所为

- 这台电脑是国家电网的工作电脑,内网自动屏蔽各种不良网站,不可能是浏览网页被远控

- 最近也没运行什么其他的工具、软件,都是用自己分析过完全安全可靠的工具

随后就去验证了一下自己的猜想

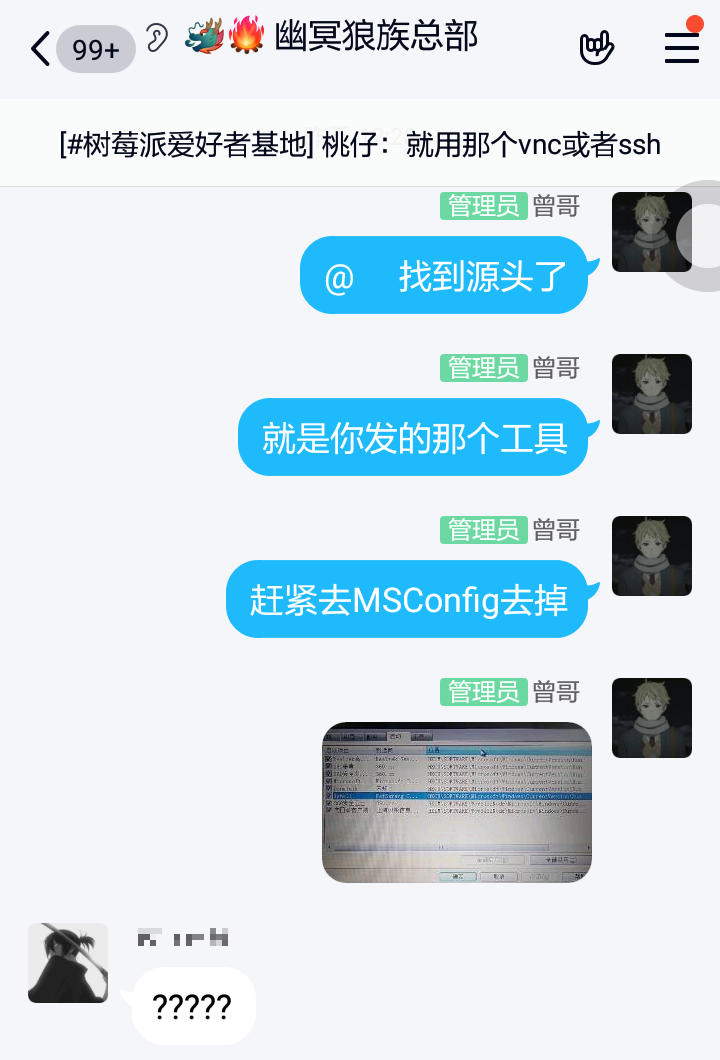

2#木马处理

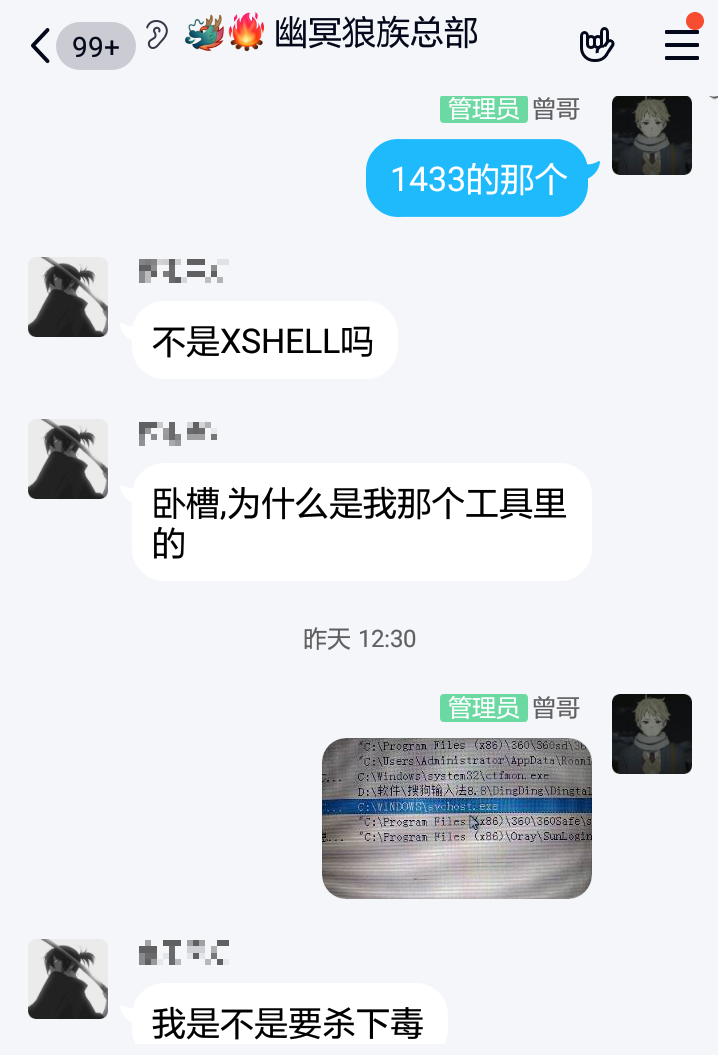

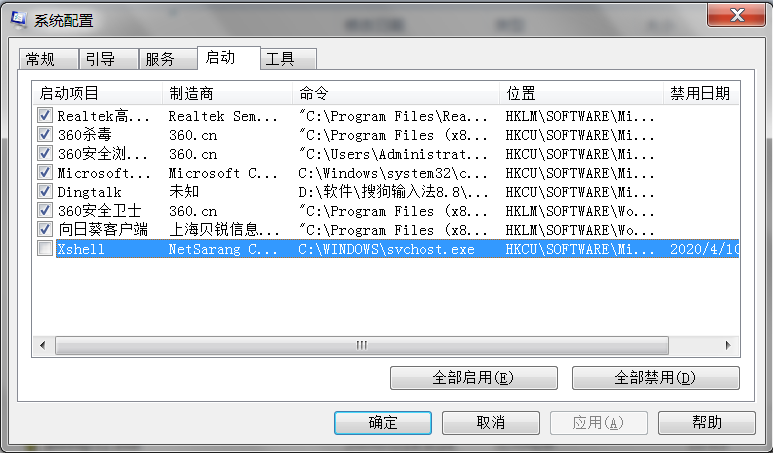

远控木马都会开机自启动,直接下意识运行msconfig

果然找到了一个可疑的开机启动项(因为这是国家电网的工作电脑,软件都不是我装的)

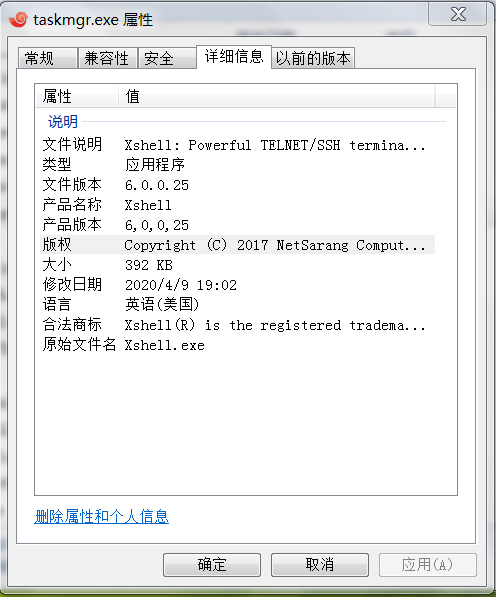

为什么系统的程序svchost.exe会显示启动项目为Xshell?!而且真正的svchost.exe目录并不是这个

正准备点确定,没想到电脑直接关机了。。。

我突然想到,远控者还在看着我操作,然后用远程命令关闭了电脑

直接拔网线重新打开电脑,把开机启动项去掉

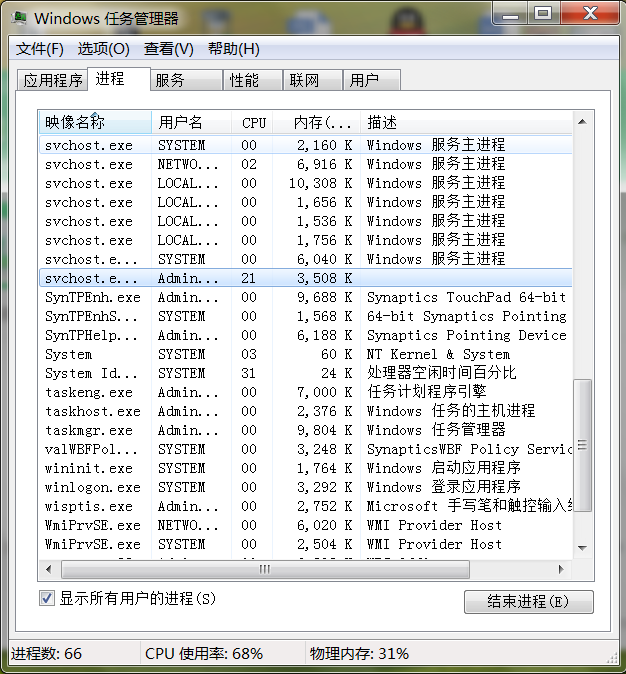

然后结束远控木马的进程

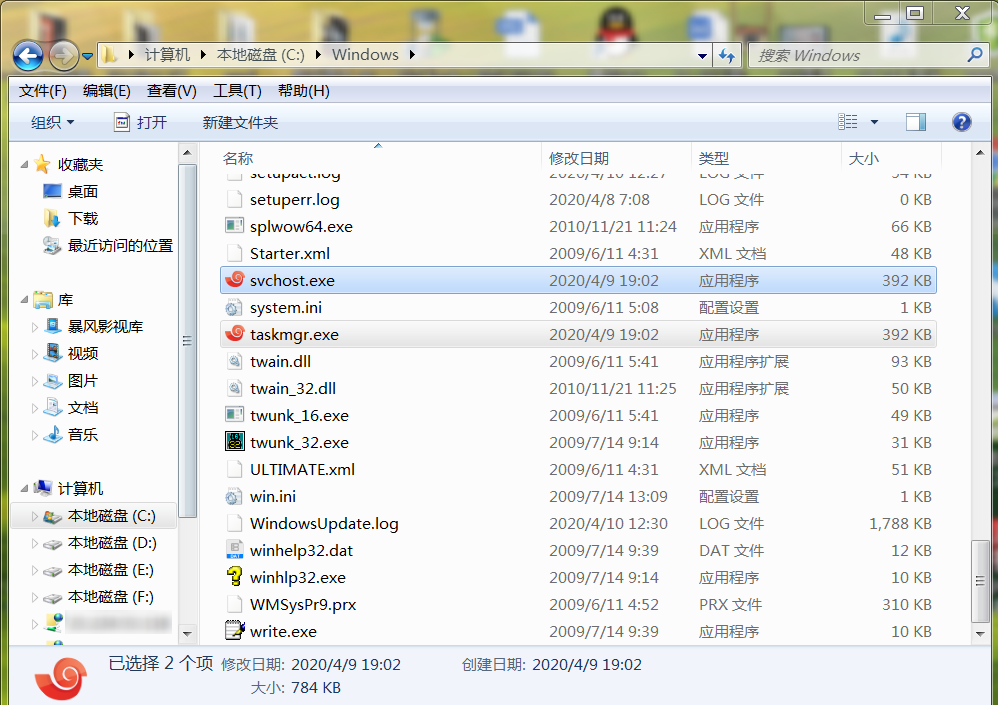

找到存放的目录,然后找到文件(居然没有设置隐藏?!)

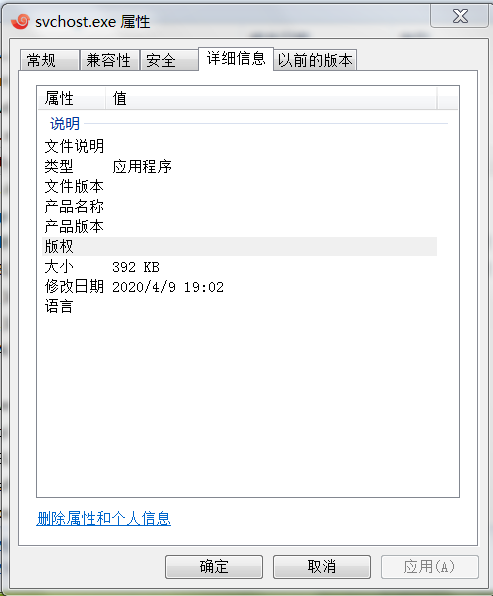

先看一下两者属性

原来是引用了Xshell的证书来逃避杀毒软件的检测,小伎俩

直接永久删除了这两个文件

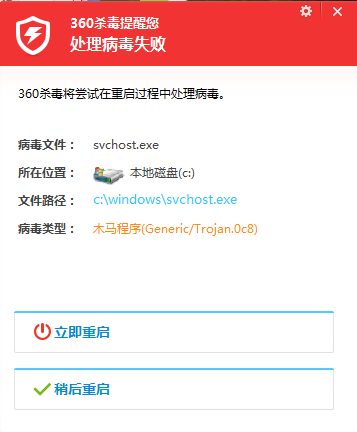

按照平常惯例,远控木马一般会捆绑到其他文件,达到再生重新远控的目的

这台电脑上只有360系列,那就打开吧

哦吼,果然再生了

因为这台电脑没有工具,直接下载一个火绒,用火绒剑分析解决了

用命令行遍历了一下目录,确定没有文件再被捆绑感染,然后再看了一下注册表,也没问题

忍不住吐槽:这木马做的真没水准。。。

3#分析木马文件

因为这台电脑是国家电网的工作电脑,没什么工具

想分析也是临时起意,也请各位大佬随心看看,不喜勿喷

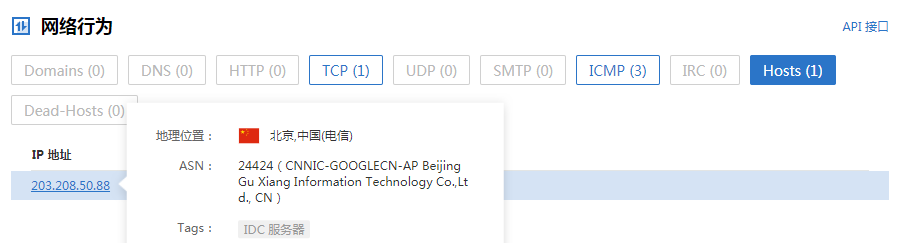

直接开火绒的联网控制,然后打开原来的工具

然后捕获到试图连接到203.208.50.88的443端口的操作

(该过程过于简单,就不截图了)

然后和微步的文件分析一对比,呦呵

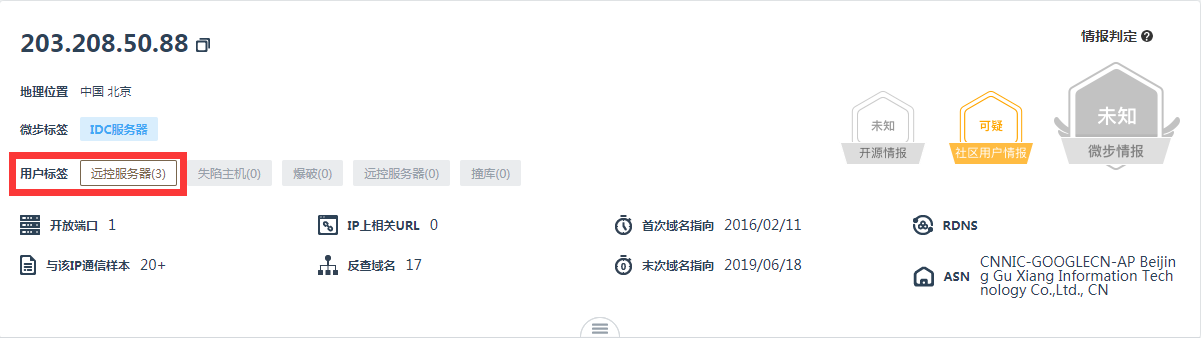

随意查了一下这个IDC服务器的IP地址

果然是远控服务器地址,可以开始其他操作了,嘿嘿

鉴于环境限制,毕竟不是我的电脑,还是在国家电网的内部工作环境里面,深入逆向分析和进一步爆菊就不瞎搞了,等我回家拿到自己的电脑,嘿嘿嘿嘿

也希望各位看客在使用别人的工具的时候,尽量谨慎分析一波,新手推荐丢虚拟机测试一下

自己想想也是心惊,这个木马还是没有什么水准,如果要是蠕虫病毒,就比这个麻烦多了

By 团队成员——曾哥