1#事件

据各类媒体和其他人员爆料,安全研究员Neal Krawetz博士发布了2个有关Tor的0day漏洞,并计划发布另外三个0day漏洞。如果Tor官方不及时修复漏洞,将意味着tor背后所用来隐藏身份和通信的一系列金字塔型加密联络方式,将被轻松监控和阻断!经过团队成员的深入分析,该漏洞真实有效可以利用!

2#事件经过

安全研究员Neal Krawetz博士在过去一周中,发布了2个Tor的0day漏洞(包含技术细节),并计划发布另外三个0day漏洞。意味着,政府可以利用这些Tor零时差漏洞来阻止用户访问流行的匿名网络。

而其中的一个0day漏洞,可以暴露Tor服务器的真实IP地址,意味着将会被监控和阻断流量。

而Neal Krawetz博士自己回应称(截取于网上公众号的翻译):

“我放弃了向Tor Project报告错误。Tor有需要解决的严重问题,他们了解许多问题,因此拒绝采取任何措施。我正在推迟放送Tor 0days,直到抗议结束为止。(即使有bug,我们现在也需要Tor)抗议活动开始后0天。”-Neal Krawetz博士(@hackerfactor)

Neal Krawetz博士之所以决定公开披露有关两个零日漏洞的详细信息,是因为Tor项目一再未能解决他在过去几年中报告的多个漏洞。

3#相关信息

上周他发表了一篇博客文章,描述了互联网服务提供商和组织如何停止Tor连接。

他表示:“但是,如果每个Tor节点提供了一个可用于检测Tor网络连接的独特数据包签名怎么办?然后,您可以设置过滤器以查找签名并停止所有Tor连接。事实证明,这种数据包签名不是理论上的。”

由此说明,政府和网络供应商可使用数据包签名来阻止Tor连接的启动。

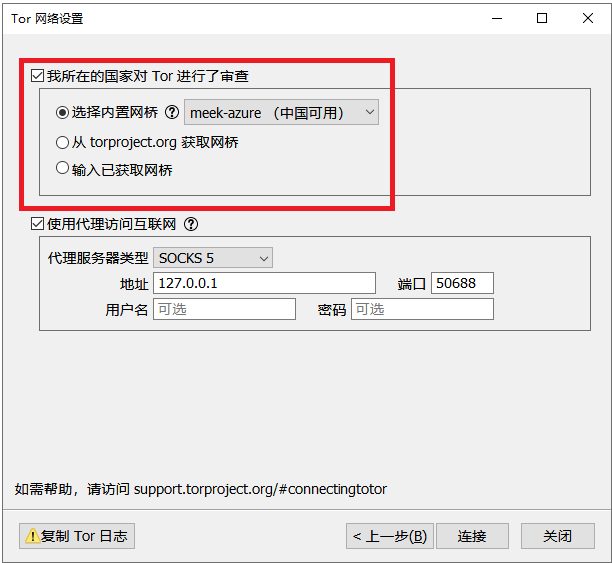

今天,专家发表了一篇新的博客文章,其中提供了有关其他Tor的0day问题的详细信息,攻击者可能会利用这些0day漏洞来检测间接连接(直接连接到Tor网络是最常见的连接类型。但是,也有间接方法连接到Tor网络。这些间接方法称为“通过网桥连接”)

如果有人可以检测到每个网桥协议,那么每个Tor用户都将被阻止访问Tor网络,或者可以对其进行直接监视。(如果他们知道您的真实网络地址,那么他们就会知道您是谁,他们可以监视或审查您的活动。)

“在此博客文章中,我将披露识别Tor桥网络流量的方法。这包括2个新的0day漏洞,一个用于检测obfs4,另一个用于检测meek。Tor桥(网桥)是Tor网络的替代入口点,其中一些未公开列出。使用网桥会使ISP很难(但并非不可能)确定用户正在连接到Tor。

根据Krawetz博士的说法,攻击者可以轻松地检测到与跟踪特定数据包的Tor桥的连接。

“在我之前的博客条目和此博客条目之间,您现在拥有使用实时的有状态数据包检查系统来实施策略所需的一切。无论用户是直接连接还是使用网桥,您都可以阻止所有用户连接到Tor网络。”

Krawetz博士继续说道。安全研究人员向Tor项目报告了多个问题,但他声称维护人员从未解决过这些问题,因此,Krawetz博士决定中断与该组织的合作。

4#漏洞细节

披露的相关0day漏洞,在国内公众号和媒体上并没有相关细节。或者说国内的媒体只得到这些消息,并没有实质上拿到漏洞细节。而笔者对这方面也有一定程度的研究,费劲千辛万苦,终于找到了这些漏洞细节。因为国内的因素,也暂时不能展示给大家看了。

如果还想要了解,可以点击以下链接自行查看:

Neal Krawetz博士的博客《Tor 0day》:https://www.hackerfactor.com/blog/index.php?/archives/888-Tor-0day-Stopping-Tor-Connections.html

Neal Krawetz博士的博客《Exploiting the TOR-Browser》:https://www.hackerfactor.com/blog/index.php?/archives/761-Exploiting-the-TOR-Browser.html

发表评论