2021年的HW行动又如火如荼地进行着,身为打工人的一员,又是一个加班的夜晚,,,真的太难难了,又是一波漏洞流出,4.8号一波,4.9号一波。今天听说又有邮箱系统的洞被整出来了。

1#详细情况

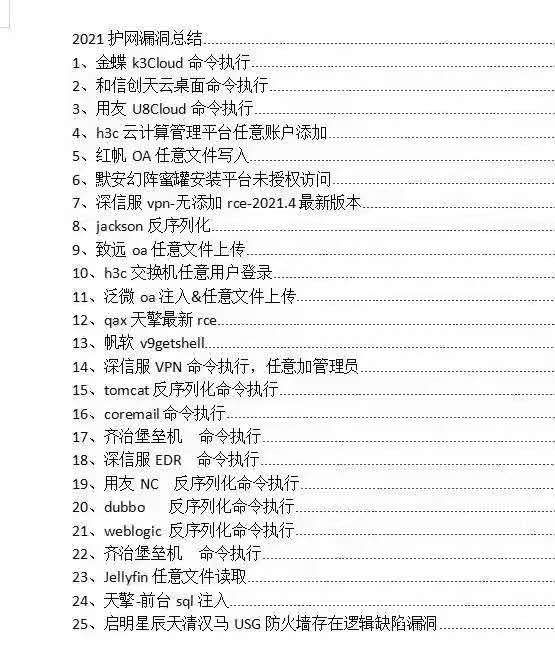

这是目前已经流出的一些漏洞的情况,有些还不能直接公开,各位师傅看看就好

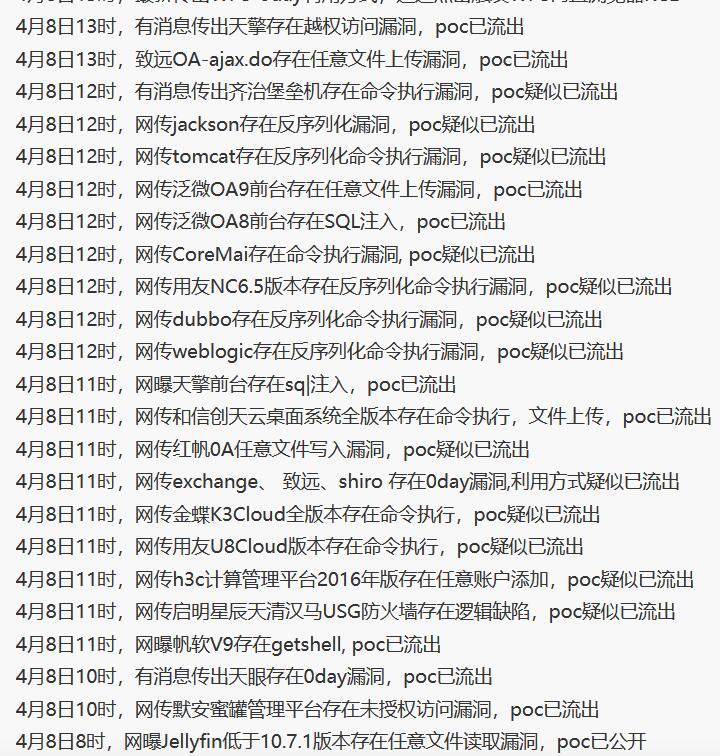

这是群里面整理出来的,大致情况应该是这样的(8号的)

9号的情况:

【高危漏洞】

1、MYBB SQL 注入漏洞(CNVD-2021-25709)【可信度 100%】

MyBB 是?款免费的开源论坛软件。MyBB 1.8.26 之前版本的主题属性存在 SQL 注入漏洞。

2、泛微 OA8 前台 SQL 注入【可信度 95%】

泛微专注于协同管理 OA 软件领域,并致力于以协同 OA 为核心帮助企业构建全新的移动办公平台。在移 动办公领域,打造了上海医药、复星集团、绿地集团等多个业界标杆。被爆出泛微 OA8 前台 SQL 注入漏洞。

3、用友 NC 1DAY 反序列化【可信度 100%】

用友 NC 面向集团企业的世界级高端管理软件,发现存在任意文件上传漏洞,利用 apache commonscollections库可执行反序列化。

4、钓鱼邮件【可信度 100%】

来源网络情报,发现钓鱼邮件内含有恶意 execl 文件,文件点击可造成远程控制等威胁,微步在线已验 证。

1)封禁 IP192.31.96.152;

2)注意恶意邮件后缀@rainmetal.cn,不要点击此类邮件后缀发送的邮件。

5、和信创天云桌面命令执行漏洞任意文件上传【可信度 60%】

和信下?代云桌面系统(VENGD),是国内领先的基于 NGD架构的桌面虚拟化 产品,它融合了 VDI、VOI、IDV 三大架构优势,实现了前后端混合计算,在调度服务器后端计算资源的 同时更能充分利用前端资源,和信下?代云桌面不仅可以满足随时随地移动办公的需求,更可以在窄带环 境下实现 3D 高清播放和外设硬件的全面兼容,满足大规模终端的管理、安全、运维需求。疑似和信创天 云桌面存在任意文件上传漏洞。

6、帆软 V9 GETSHELL(历史漏洞)【可信度 100%】

帆软 V9 getshell,这个漏洞是任意文件覆盖,上传 JSP 马,需要找已存在的 jsp文件进行覆盖 tomcat 启动帆软后默认存在的 JSP 文件。

7、DZZOFFICE 最新版 RCE【可信度 100%】

DzzOffice是一款开源的云存储与应用管理工具,主要可用于企业管理阿里云、亚马逊等云存储等空间, 把空间可视化分配给成员使用。发现最新版存在 RCE,经验证参数 bz 存在 SQL 注入漏洞。

8、深信服和致远 OA 文件上传漏洞情报【可信度 60%】

该情报属于网络情报暂无相关细节进行验证。

9、F5 BIG-IP 16.0.X-ICONTROL REST 远程代码执行【可信度 100%】 F5 BIG-IP 是美国 F5 公司的?款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平 台。F5 BIG-IP 存在安全漏洞,该漏洞允许未经身份验证的攻击者通过 BIG-IP 管理界面和自身 IP 地址对iContronl REST 接口进行网络访问,以执行任意系统命令,创建或删除文件以及禁用服务。

10、多款 HUAWEI 产品内存泄露漏洞【可信度 100%】

Huawei IPS Moudule 等都是中国华为(Huawei)公司的产品。Huawei IPS Moudule 是一款入侵防御系统 (IPS)模块。NGFW Moudule 是一款下一代防火墙(NGFW)模块。Secospace USG6600 是?款下一代防 火墙产品。多款 Huawei产品存在内存泄露漏洞。由于产品在某些场景下对内存释放处理不当,远程攻击 者可能会发送特定报文来触发该漏洞。成功利用该漏洞可能导致服务异常。

11、通达 OA V11,7 在线任意用户登录【可信度 100%】

通达 OA V11.7 版本存在这任意用户登录漏洞,该漏洞需要管理员在线才可以登录系统,另外?个方面就 是编译在线的 瀈濼濷 值进行判断。

12、CVE-2021-21975:VREALIZE OPERATIONS MANAGER SSRF 【可信度 100%】

2021 年 3 月 31 日,VMWare 官方发布了 VMSA-2021-0004 的风险通告,漏洞编号为 CVE-2021-21975, CVE-2021-21983,漏洞等级:高危,漏洞评分 8.6。CVE-2021-21975:通过网络访问vRealize Operations Manager API 的恶意攻击者可以执行服务器端请求伪造攻击,以窃取管理凭据。

13、APACHE SOLR 任意文件读取漏洞【可信度 100%】

Apache Solr 存在任意文件读取漏洞,攻击者可以在未授权的情况下获取目标服务器敏感文件。

哎,目前还在激烈的对打中,,有些POC已经拿到了,有些还处于0Day状态,有的师傅能分享一下嘛,,,

附带部分脱敏exp(感谢群里其他师傅的分享,不是首发):

奇安信NS-NGFW网康防火墙 前台RCE:

Host: X.X.X.X

User-Agent:Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML,like Gecko) Version/12.0.3 Safari/605.1.15

Content-Length: 155

Content-Type:application/json

X-Requested-With:XMLHttpRequest

Accept-Encoding: gzip

{

"action":"SSLVPN_Resource",

"method":"此处手动屏蔽payload信息",

"data": [{

"data":

["此处手动屏蔽payload信息"]

}],

"type":"此处手动屏蔽payload信息",

"tid": 17

}

亿邮电子邮件远程命令执行

POST/webadm/?q=moni_detail.do&action=gragh HTTP/1.1 Host: 127.0.0.1 User-Agent: Mozilla/5.0 (Windows NT10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0 Accept:text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language:zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate DNT: 1 Connection: close Content-Type:application/x-www-form-urlencoded Content-Length: 25 type=此处手动屏蔽payload信息奇治堡垒机任意用户登录

http://xxx.xxx.xxx.xxx/audit/gui_detail_view.php?token=1&id=%5C&uid=此处手动屏蔽payload信息浪潮ClusterEngineV4.0 任意命令执行

POST /login HTTP/1.1 Host: 127.0.0.1:8443 User-Agent: Mozilla/5.0 (Windows NT10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0 Accept: application/json,text/javascript, */*; q=0.01 Accept-Language:zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate DNT: 1 Content-Type:application/x-www-form-urlencoded; charset=UTF-8 X-Requested-With: XMLHttpRequest Referer:https://118.26.69.83:8443/module/login/login.html Content-Length: 43 Cookie: Connection: close op=此处手动屏蔽payload信息&username=此处手动屏蔽payload信息2#番外

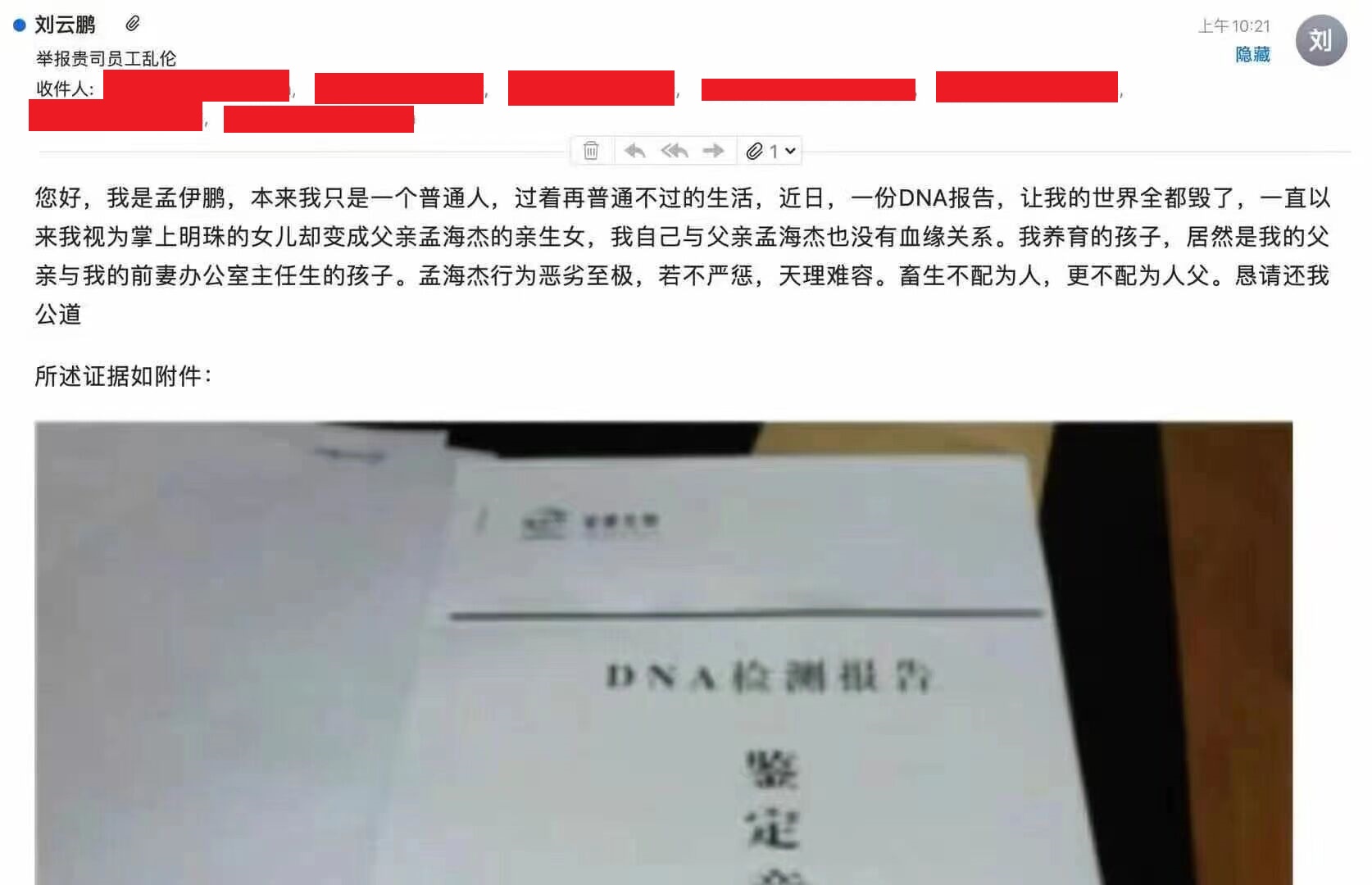

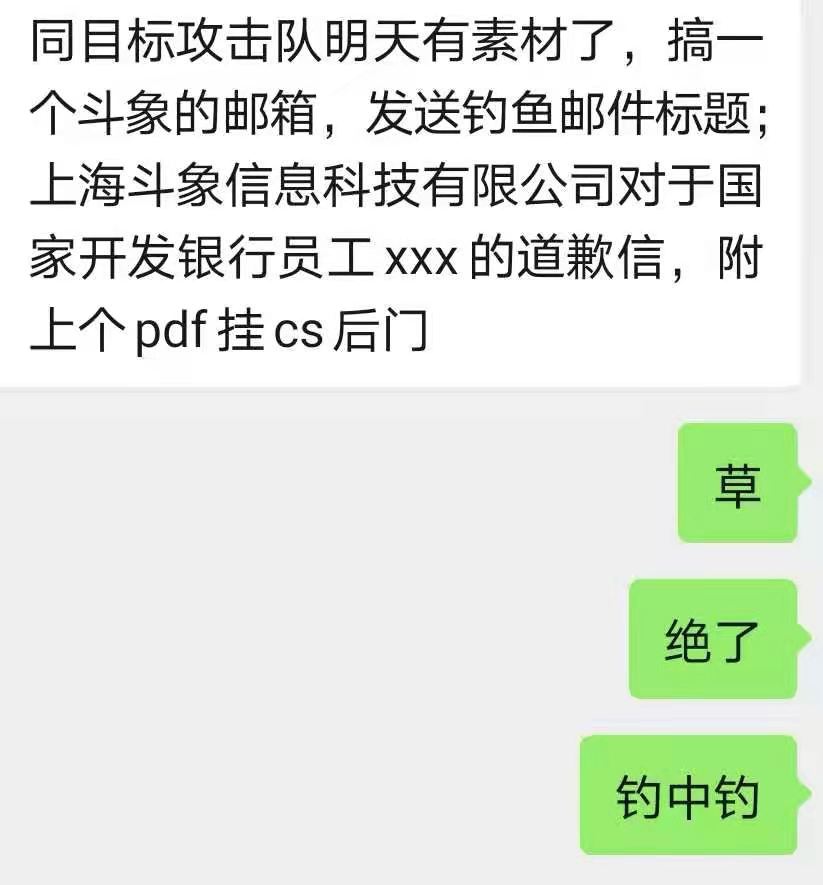

昨天红队居然这么搞,真是“不讲武德”【手动滑稽】

我这里拿到了原图,脱敏了一下

红队这操作,真是服了啊,,,哈哈哈哈哈哈嗝

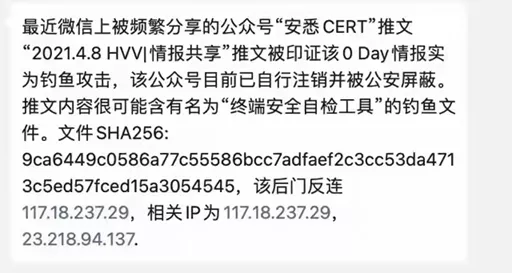

居然还有开公众号,利用假冒漏洞信息散播钓鱼文件(目前该公众号已被注销),人都看傻了,,

发表评论