By 团队成员——曾哥

这个漏洞有趣的在于他是需要别人去连接你的电脑(不需要开共享文件),然后攻击端会执行payload,目标崩溃蓝屏。也就是说你可以用钓鱼的方式去整别人。

# 环境配置

本机:Ubuntu

目标: Windows 8.1(x86)和 Windows 2012(x64)

此漏洞为smb v2和smb v3的0day(到现在我都不知道微软放补丁了没)

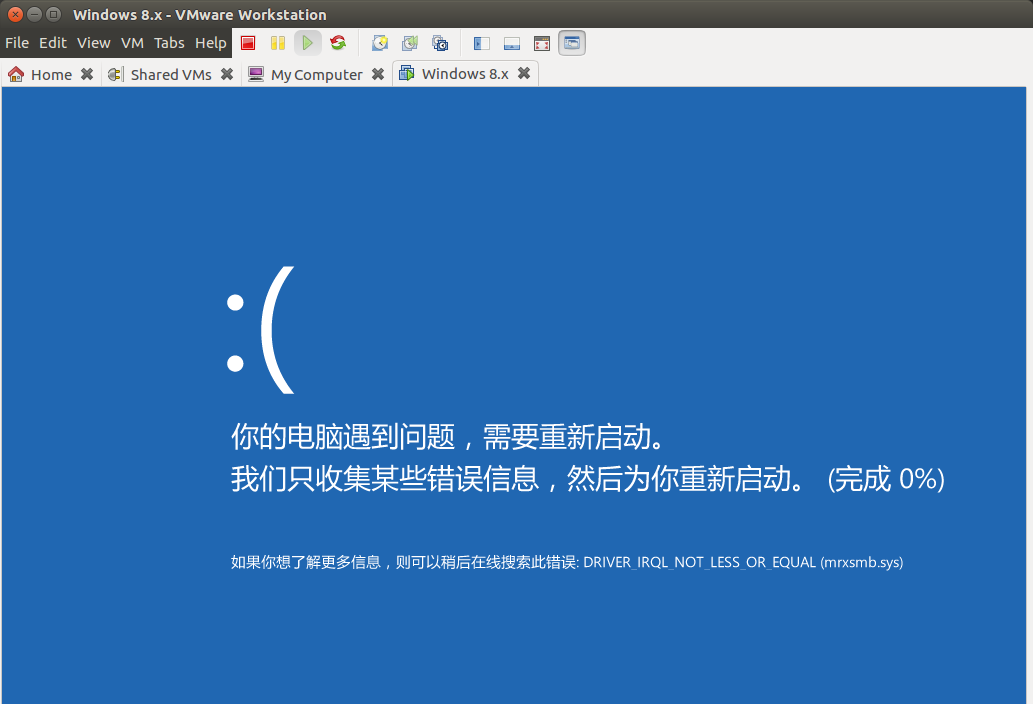

”mrxsmb”。这是一个微软服务器消息块(SMB)的重定向器,在Windows 8.1 (x86)上执行,发送一个数据包,因为它想要从地址0x00000030的内存中读取一个受保护的(空页保护)值,该值处于受保护的内存空间,会引起内核的处理异常,会让机器重启造成Dos攻击。

准备,先克隆一下poc

输入Linux命令:git clone https://github.com/iBearcat/CVE-2018-0833.git

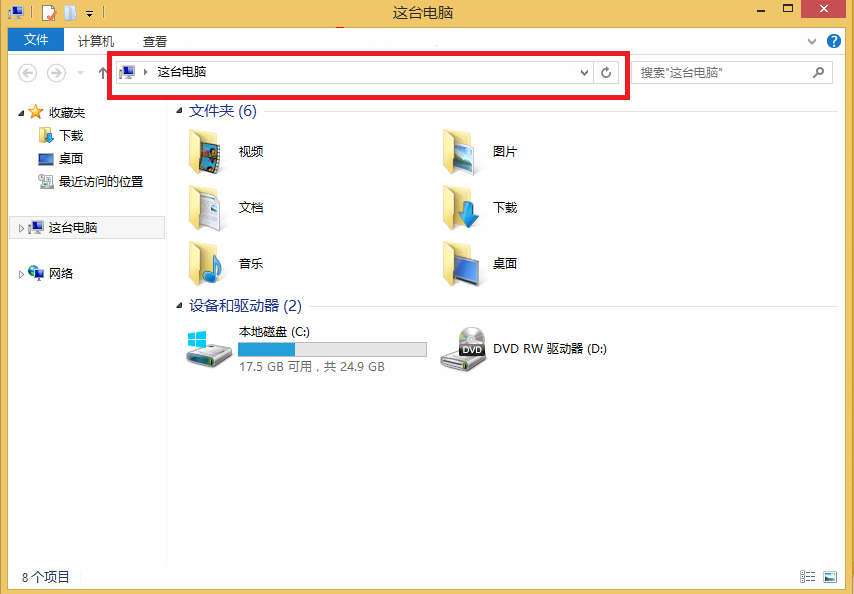

第一步:我们先开启一下Windows 8.1,打开“计算机”

划红圈的地方等等用来访问我的Ubuntu用。

第二步:我们运行poc:

注意:需要用root权限运行

第三步:然后我们在Windows 8.1输入我们攻击端的IP,目标蓝屏,攻击成功

By 团队成员——曾哥

发表评论