何永忠, 李响, 陈美玲, 王伟. 基于云流量混淆的Tor匿名通信识别方法4.4.2 特征组合的选取对识别准确率的影响

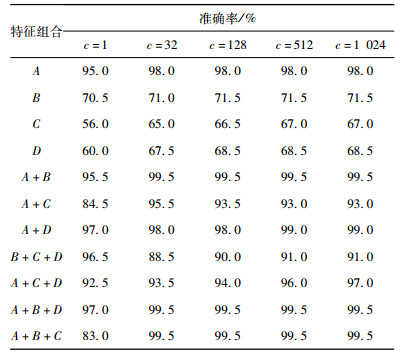

另外一个需要关注的问题是特征组合的选取。下面将通过实验对4类特征不同的组合进行评估。测试方法同第4.4.1节,选择不同的特征值和惩罚系数c的组合进行多次训练和检测,根据检测结果选择最佳的特征值和惩罚系数c的组合。

本次实验使用与分片大小实验中相同的训练和检测样本,分片大小取40。本次实验中选用不同的特征类型的组合分别进行多次训练和检测,其中,A代表长度及个数特征,B代表接收发送序列特征,C代表长度方差特征,D代表长度熵特征。例如,A+B即为长度及个数特征和接收发送序列特征的组合。检测结果见表3。

由检测结果可以看出,当选用长度及个数特征+接收发送序列特征+长度熵特征的组合时,分片大小为40的准确率可以由之前的97.5%上升到最高99.5%(c=32, 128, 512, 1024时)。因此在本文所以出的基于SVM的识别模型中可以选用长度及个数特征、接收发送序列特征和长度熵特征作为Meek分片的特征值,以便获得更好识别准确率和识别效率。

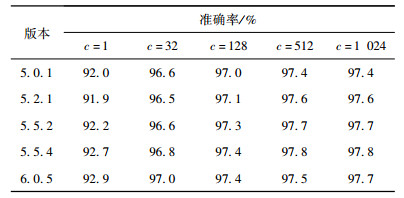

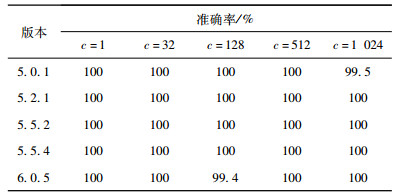

4.4.3 参数优化后的识别准确率根据以上两组实验的检测结果可以得知:选用分片大小40,长度及个数特征、接收发送序列特征和长度熵特征3类特征作来构造分类器。对不同的Tor Browser版本的Meek流分别进行了大量的检测,识别的准确率均可以达到97%以上,见表4,识别的召回率99%以上,结果见表5。

4.4.4 实时性分析

基于流特征的识别的计算主要集中在对轮询请求机制的判断上。为评价基于SVM的识别方法的识别时间性能,本文对平均长度为316个包的SSL流执行1×105次特征提取,在除去IO操作的耗时后,共耗时6 236 ms。分类需要159 ms,可见基于SVM的识别方法具有良好的时间性能。

5 结论自从Tor Browser 4.0版引入了Meek流量传输插件以来,Tor得到了进一步的混淆和伪装,有效地抵御网络审查和流量分析攻击。本文主要针对Tor-Meek匿名通信开展分析和研究。阐述了Tor和Meek的工作原理,包括Meek使用的前置域名技术和基于浏览器代理的加密技术等。并通过对Meek进行流量特征分析,总结提出了7个Tor-Meek的流量特征,包括Meek的单一有序连接特征、TLS Client Hello静态特征、网络空闲时的轮询请求机制动态特征等以及4类16种统计特征。在此基础上,本文提出了基于特征匹配的Tor匿名通信识别方法和基于SVM的Tor匿名通信识别方法。实验结果表明,以上方法均可有效识别基于云流量混淆Meek的Tor匿名通信流量,且具有较高的准确率、召回率和实时性能。

未来可在识别Tor-Meek匿名通信流量的基础之上,进一步对其通信的内容进行分类和识别,以便对Tor匿名通信流量实施更加有效的监管。此外,Tor除了使用了Meek网桥技术之外,还有多种其他的网桥技术。如何对其他网桥技术实现有效的识别,本文尚未做出研究和讨论,故可以对Tor的其他网桥技术开研究和分析。

发表评论