#前言

距离上次被DDOS攻击已经是十分久远的事情了,已经有1年左右的时间,距离上上次已经记不起具体那一天了。团队一直在默默地发展着,并没有招蜂引蝶,然而在4月4日一次措手不及的恶意流量攻击,经过讨论,我们认为有必要发表一次声明。

在叙述经历之前,先简单的介绍一下团队网站的服务器配置情况:

- ECS 1核4G内存10MB带宽,Linux系统

- 阿里云云盾+知道创宇商业防护

- 少量阿里云负载均衡

团队现在也在发展过程中,做到这样已经算是不错的了

#事件经过

在2020年4月4日,晚间,维护组正打算尝试一下360旗下的奇安信网站卫士,于是注册了360账号,成功将域名解析放置在奇安信网站卫士服务下进行cname解析

众所周知,奇安信网站卫士是需要实名审核并验证成功,才能提供加速和安全防护的,所以自4月4日18点15分解析好博客的cname后,因为还没过审核,相当于直接是解析到博客服务器的源站IP

但是没有想到,已经保持1年多未曾受到流量攻击的团队博客,在4月4日国家哀悼日竟然遭到恶意流量攻击,让我们措手不及。

于是在4月4日20点40分,我们接到阿里云的短信通知,通知网站已经处于闭站保护状态,我们立即意识受到流量攻击

团队成员马上进行操作:立即将团队博客的域名解析,移回知道创宇商业防护下,将剩余攻击全部拦截并进行溯源

这是当时的截图,可以发现博客的服务器因为没有接入防护,进入关站保护状态了

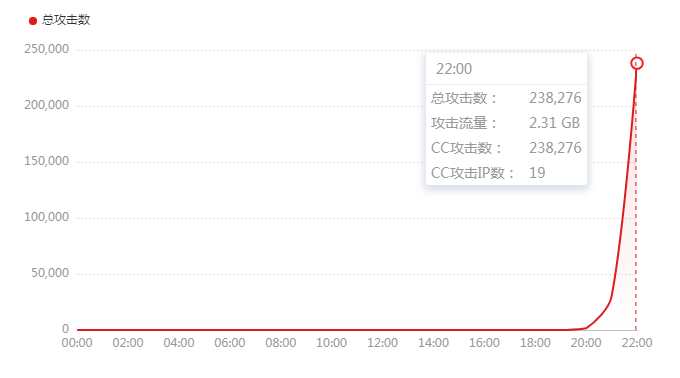

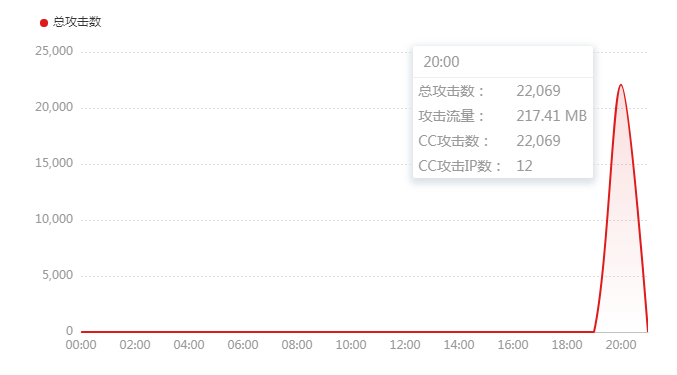

我们迅速对该CC攻击进行溯源分析,这是原始数据

同时,我们还发现,攻击者对团队官网和靶场都进行了不同程度的流量攻击

注明:因为团队官网和靶场并没有解析至未审核通过的奇安信网站卫士下,所有对其的攻击流量全部被拦截,两者的服务器并没有进入关站保护状态

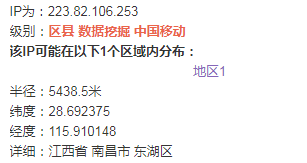

团队应急响应中心溯源后,找到了疑似攻击者的源IP

团队在此郑重声明:本团队的所有网站均已备案,属于正常运营站点。

此次恶意流量攻击量小,以及损失较小,若再次出现这样的情况,团队将直接上交证据,协同网警处理

#处理过程

先尝试远程登录服务器,并解绑知道创宇防护的域名解析(回源解析)

- 查看Nginx 和 PHP-FPM,ps -ef|grep xxxx

- 查看CPU使用情况 top

- 查看系统剩余内存 free -m

- 查看Nginx错误日志 tail -f error.log

- 查看日志容量 ll -h

- 查看并发连接数 netstat -nat|grep ESTABLISHED|wc -l

经过团队应急响应中心分析连接日志后,认为对方已经拿到了团队博客服务器的源IP,决定立即更换公网IP

具体操作:1、删除团队博客的域名解析,立即重启团队博客服务器,直接对博客服务器进行服务器迁移操作

2、加强对团队官网服务器和靶场服务器的防护力度

#总结

团队官方博客已于4月5日下午15时恢复正常使用,团队官网和靶场未受到此次攻击的影响

经验教训:1、时时刻刻准备好网站的防护,攻击总是措手不及

2、团队应该做好实时监控,发现异常立即进行相应处理,将损失降到最低

幽冥狼族团队再次郑重声明:本团队的所有网站均已备案,属于正常运营站点。

此次恶意流量攻击量小,以及损失较小,若再次出现这样的情况,团队将直接上交证据,协同网警处理

By 幽冥狼族团队应急响应中心

发表评论