0#事件

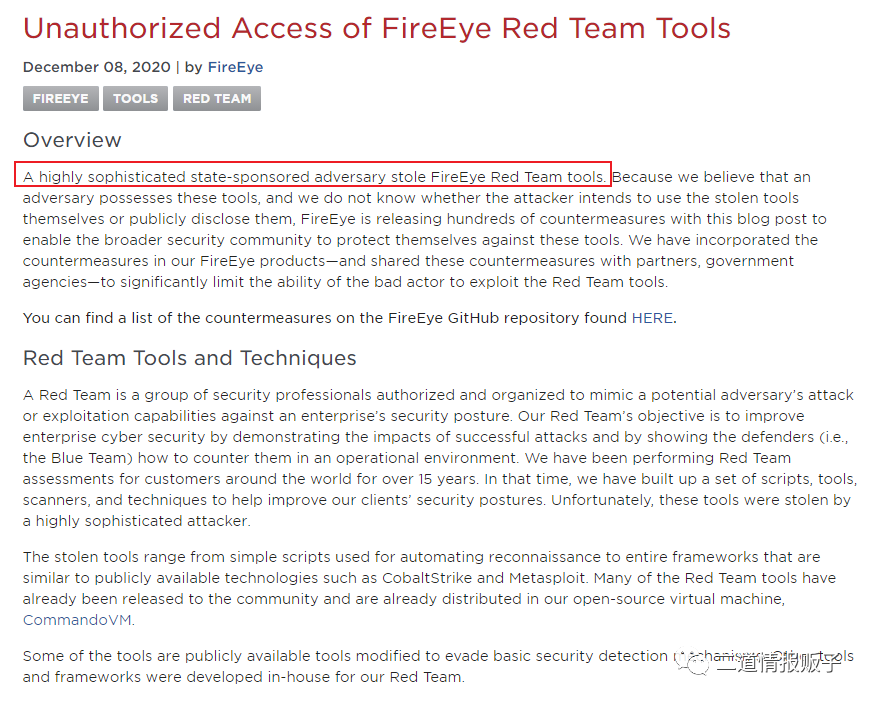

在2020年12月8日,火眼(FireEye)公司发布了一则通告,通告显示一个由某个国家支持的APT组织,成功入侵并窃取了大量FireEye 的红队渗透工具。

1#详细情况

火眼公司创始人凯文·曼迪亚(Kevin Mandia)亲自发文称(下文经过翻译):

- 根据我25年的网络安全经验和对事件的响应,我得出的结论是,我们目睹了一个拥有一流进攻能力的国家的袭击。这次攻击与多年来我们应对的成千上万起事件不同。

- 攻击者量身定制了其世界一流的功能,专门针对和攻击FireEye。他们在操作安全方面接受过严格的培训,并有纪律和专注地执行。他们秘密采取行动,使用对抗安全工具和法医检查的方法。他们使用了我们或我们的合作伙伴过去从未见过的新颖技术组合。

- 我们正在与联邦调查局和包括Microsoft在内的其他主要合作伙伴进行积极的调查合作。他们的初步分析支持了我们的结论,即这是使用新技术由国家资助的高度复杂的攻击者的工作。

- 在迄今为止的调查中,我们发现攻击者针对并访问了某些红队渗透测试工具,这些工具用于测试客户的安全性。这些工具模仿了许多网络威胁参与者(APT组织)的行为,并使FireEye能够为我们的客户提供基本的诊断安全服务。这些工具都没有包含0day漏洞。与保护社区的目标一致,我们正在积极发布方法和手段来检测盗用的Red Team工具的使用。

- 我们不确定攻击者是否打算使用我们的Red Team工具或公开披露它们。但是,出于谨慎考虑,我们已经为客户和整个社区开发了300多种对策,以尽量减少盗窃这些工具的潜在影响。

- 与民族国家的网络间谍活动一致,攻击者主要寻求与某些政府客户有关的信息。虽然攻击者能够访问我们的某些内部系统,但是在我们的调查中,我们没有发现证据表明攻击者从主要系统中窃取了数据,这些数据存储了事件响应或咨询活动中的客户信息或收集的元数据在我们的动态威胁情报系统中使用我们的产品。

火眼官方通告链接:https://www.fireeye.com/blog/threat-research/2020/12/unauthorized-access-of-fireeye-red-team-tools.html

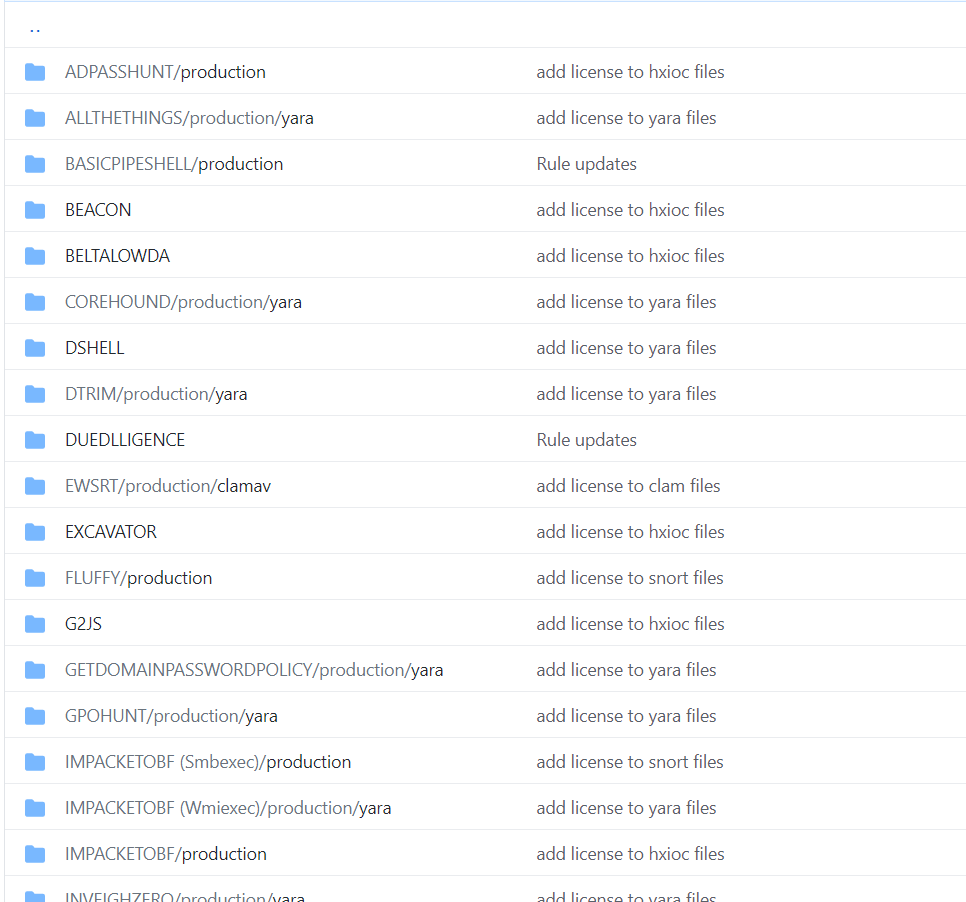

同时,火眼官方还提供了在此次事件中遭受泄露的工具:https://github.com/fireeye/red_team_tool_countermeasures

在这个Github仓库中,我们可以得到相应的信息,比如:

工具名字以及对应的检测yara:

同时,火眼公司还提供了相应的火眼工具的yara规则和snort规则,在上文的Github库中即可查看和使用

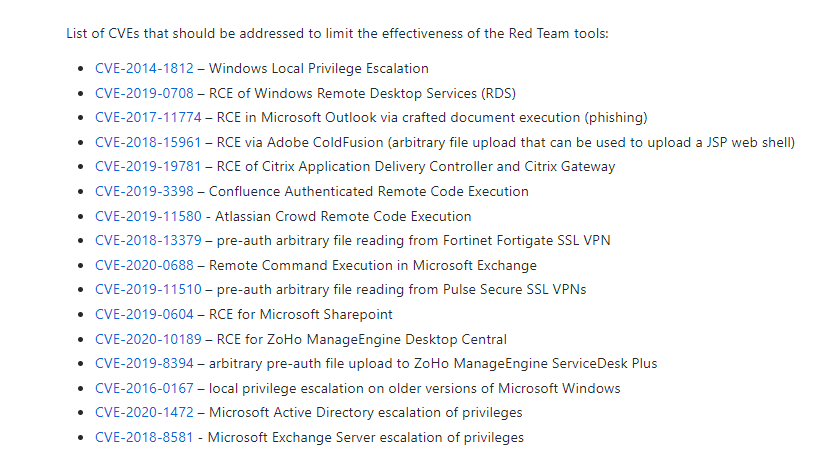

火眼公司还披露了这批被窃取的红队工具所利用的漏洞编号:

该事件引起极大关注,美国《纽约时报》将其称为:自2016年美国国家安全局(NSA)网络武器被窃取以来,已发现的最大规模网络武器盗窃事件,微软安全架构师也认为此次事件堪比方程式组织被攻击。

通过对该事件的研究,国内网络安全专家发现:除非另有隐情,这次的APT攻击很可能是一场“赔本买卖”——这场国家级黑客组织花费巨大技术成本进行的APT攻击,可能没有达到获取高价值信息的战略目标,不排除卷土重来的可能。

其实,网络安全公司被黑客攻击并非新鲜事。据了解,趋势科技和赛门铁克在2019年、Avast在2019年和2017年、卡巴斯基在2015年,以及RSA安全早在2011年都曾遭遇过黑客入侵。如今,一些网络安全公司自身的安全意识水平和安全防护能力不容乐观,也成为了黑客供应链攻击的目标。

根据ImmuniWeb的一项新研究,几乎所有网络安全公司都在线暴露了包括PII(个人隐私信息)和密码在内的敏感数据。员工安全意识薄弱是造成这种糟糕局面的主要原因。

发表评论