0#事件

这是之前的资讯了,在FreeBuf曝光“安卓版TikTok被曝一键式RCE”的时候,国际版抖音就在前些年曝光了很多漏洞,我这就发一下,让大家了解一下,最新的资讯和细节我就不发了,以免引来麻烦。(FreeBuf的那一篇文章已经删了)

埃及安全研究员Sayed Abdelhafiz在TikTok安卓版内发现4个高危漏洞,可以被那些别有用心的第三方安卓应用利用。一旦成功,攻击者可以完全渗透目标用户的TikTok帐户。这些漏洞在TikTok 17.7.7版中已经被修复。

Oversecured的研究人员表示,他们在TikTok内发现了任意代码执行以及盗窃的漏洞。这份报告刚好是在关于Oracle与字节跳动达成协议的报导之后出来的。这些任意代码执行漏洞一旦被利用起来,攻击者可以访问目标用户账号上的消息以及视频。除此之外他们也可以拥有用户的TikTok应用权限,意味着攻击者可以进一步访问目标用户手机或者平板上的图片、视频、下载内容、录音录像功能以及用户的通讯簿。

1#详细信息

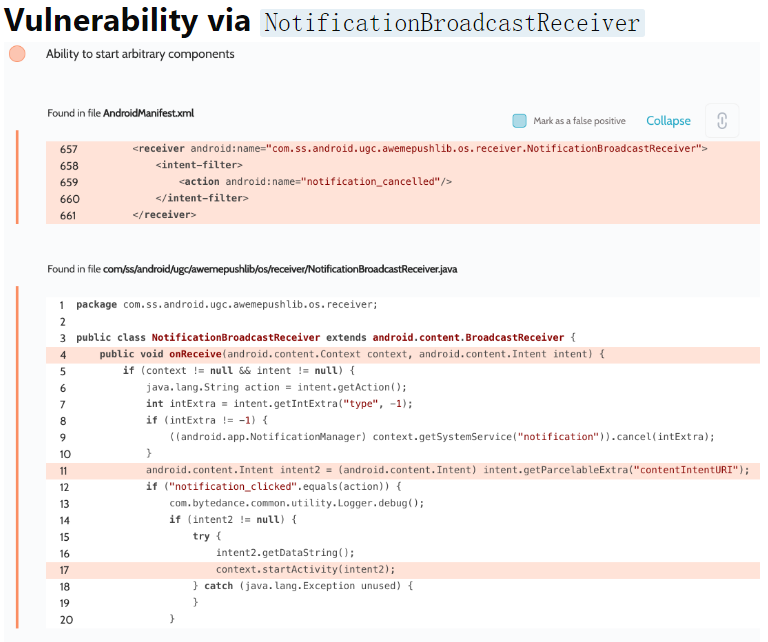

这是任意代码执行漏洞的相应细节

研究人员表示:

“如果用户在他们的安卓设备上安装了恶意应用的话,那么这些漏洞就有可能被黑客利用。目前所有的漏洞都已(在最新版本中)被修复,用户应升级至最新版来确保可以得到最好的体验。”

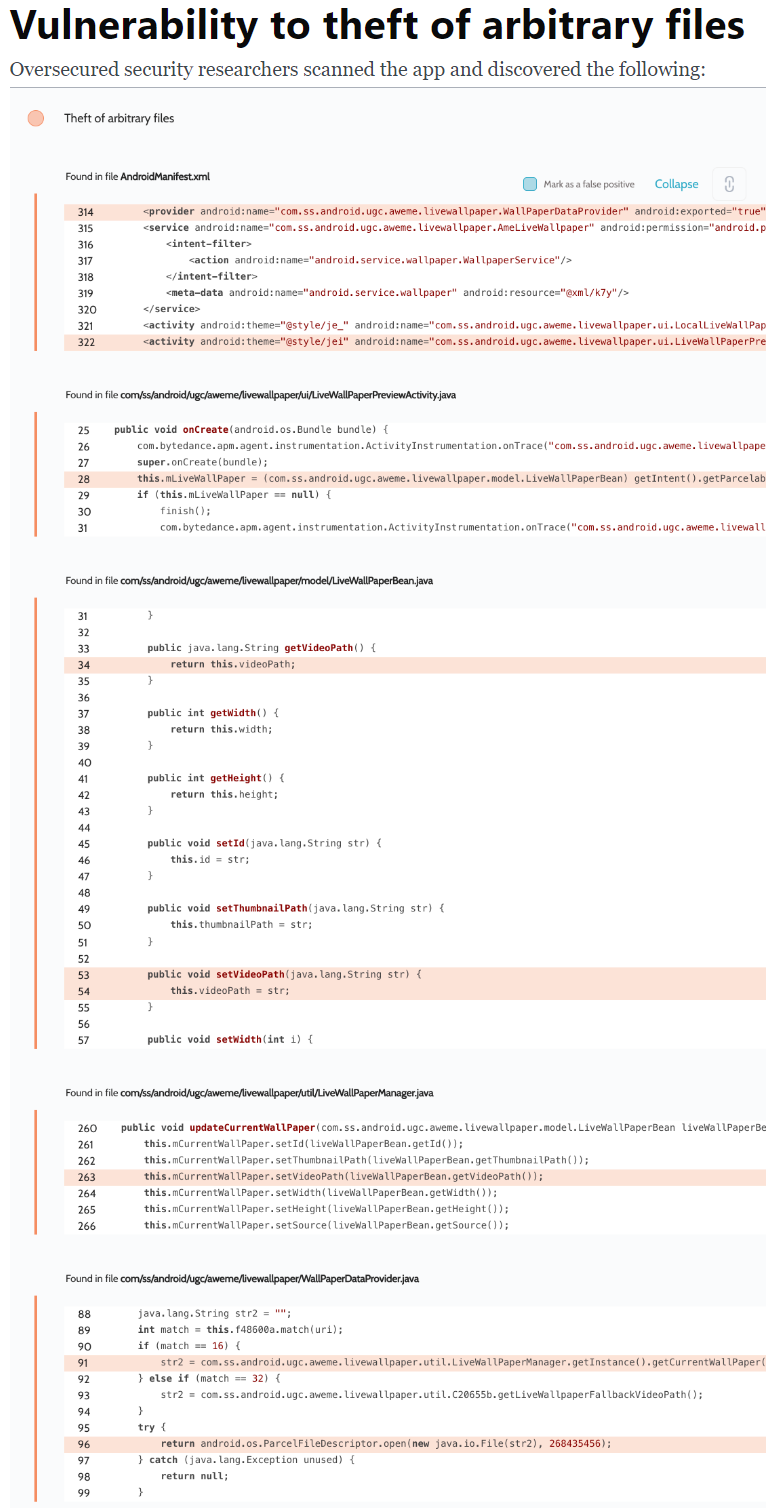

这是任意代码盗窃漏洞细节

研究人员是在对TikTok进行扫瞄时发现,其加载文件至应用时会产生几个漏洞。所有任意代码执行漏洞都是在AndriodManifes.xml文件内的不同安卓组件中发现的。有问题的安卓组件包括DetailActivity、NotificationBroadcastReceiver以及IndependentProcessDownloadService AIDL。它们缺乏某些安全检查,因此第三方应用或者任何人都可以将恶意文件加载到它们当中。

3#总结

攻击者只要成功诱使目标用户下载特定的应用,就可以让那些应用在TikTok的私人目录内创建一个库文件并且自动加载。因此大家应注意,不要下载或安装任何来历不明的应用。

发表评论