本文大部分内容转载自绿盟官方公众号

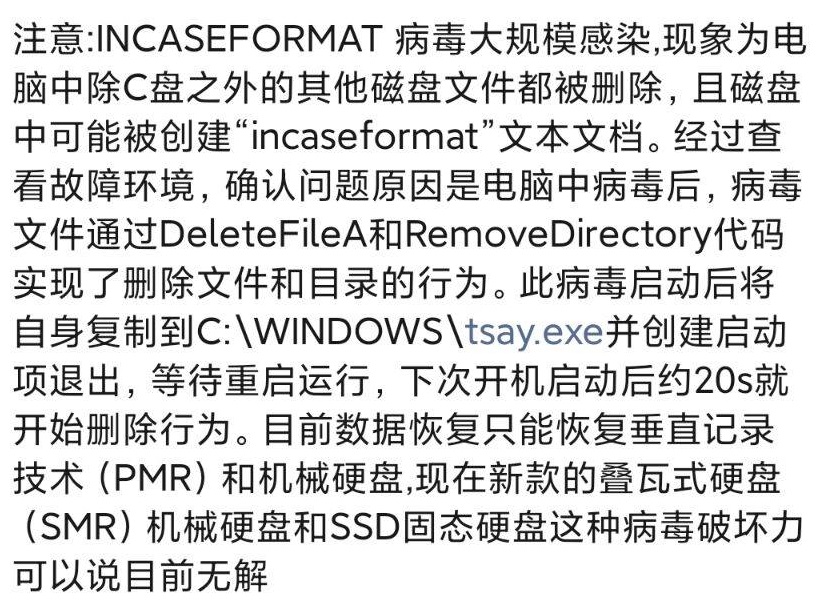

2021年1月13日,绿盟科技应急响应团队接到全国多个客户反馈感染所谓的incaseformat病毒,涉及政府、医疗、教育、运营商等多个行业,且感染主机多为财务管理相关应用系统。感染主机表现为所有非系统分区文件均被删除,由于被删除文件分区根目录下均存在名为incaseformat.log的空文件,因此网络上将此病毒命名为incaseformat。

1#事件描述

从互联网可以确认该病毒最早出现时间为2009年,主流杀毒软件厂商均将此病毒命名为Worm.Win32.Autorun,从名称可以判断该病毒为Windows平台通过移动介质传播的蠕虫病毒。

这是最近网上流传的介绍图片

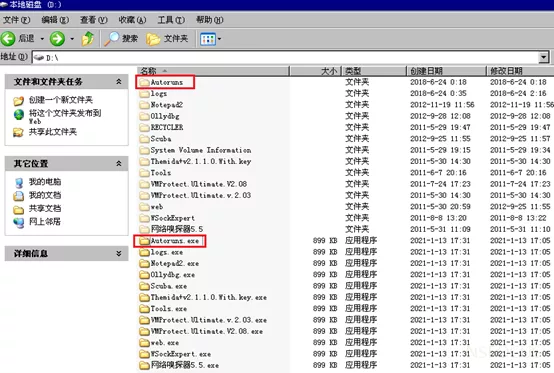

2#病毒感染过程

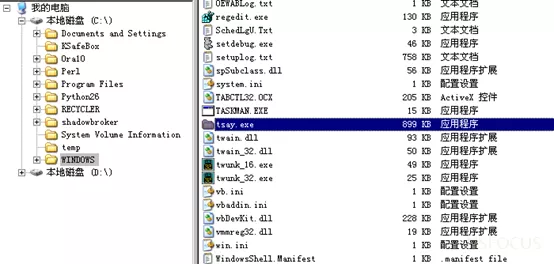

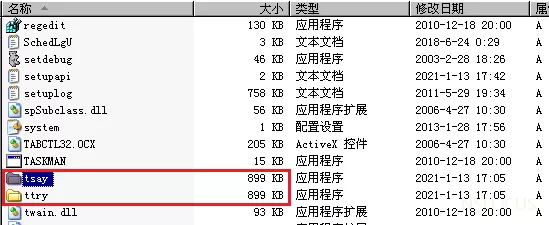

病毒文件运行后,首先复制自身到Windows目录下(C:\windows\tsay.exe),文件图标伪装为文件夹。

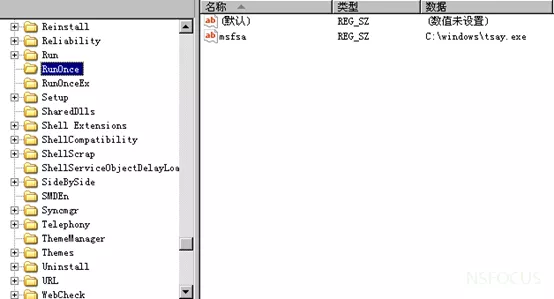

同时修改注册表键值实现自启动,涉及注册表项为:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

病毒文件将在主机重启后运行,并开始遍历所有非系统分区下目录并设置为隐藏,同时创建同名的病毒文件。

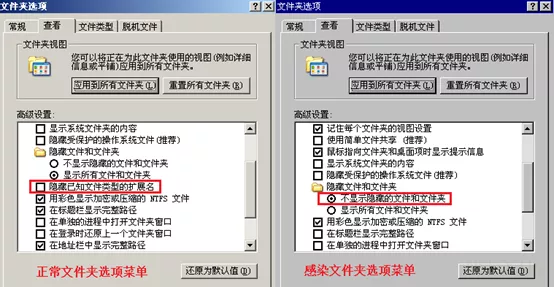

此外还会通过修改注册表,实现不显示隐藏文件及隐藏已知文件类型扩展名,涉及的注册表项包括:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\checkedvalue

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\checkedvalue

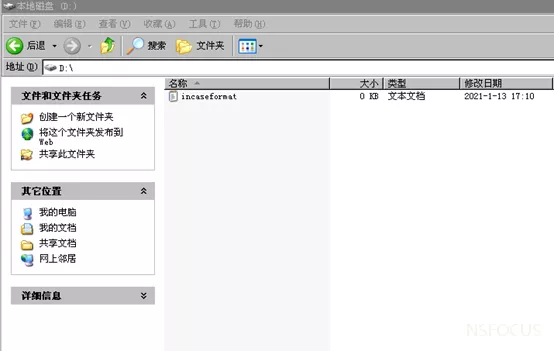

最后对非系统分区下所有文件执行删除操作,并创建incaseformat.log文件。

3#处置建议

- 主机排查

- 数据恢复

4#清除病毒

由于病毒出现年份较早,主流杀毒软件均可对该病毒进行查杀,用户也可通过以下手工方式进行清理修复:

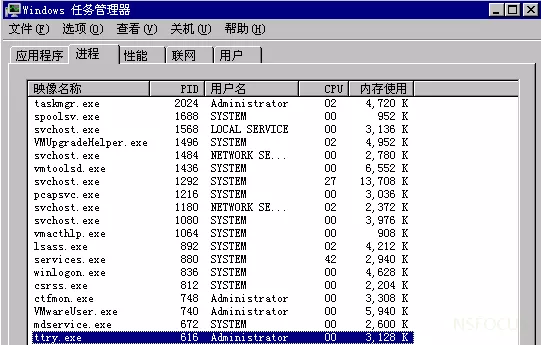

第一步, 通过任务管理器结束病毒相关进程(ttry.exe)

第二步,删除Windows目录下驻留文件tsay.exe和ttry.exe及注册表相关启动项(RunOnce)

第三步,恢复上述被病毒篡改的用于隐藏文件及扩展名的相关注册表项

发表评论