用友畅捷通 T+是一款基于互联网的新型企业管理软件,功能模块包括:财务管理、采购管理、库存管理等。主要针对中小型工贸和商贸企业的财务业务一体化应用,融入了社交化、移动化、物联网、电子商务、互联网信息订阅等元素。

8月30日凌晨,针对用友畅捷通T+软件客户遭受勒索病毒攻击一事,畅捷通方面在官方微信公号“畅捷通”发布了相关说明,称仅有少数客户受到影响,公司已安排技术工程师和服务商协助客户解决问题。

用友畅捷通T+存在任意文件上传漏洞,未经身份认证的远程攻击者可构造特定请求上传恶意文件到目标系统,从而在服务器上执行任意代码。目前已发现在野利用,有消息称此漏洞被用来进行大批量的勒索软件攻击,鉴于此漏洞影响范围较大,建议相关用户尽快进行排查与修复。

2# 影响版本

- 畅捷通T+单机版<=17.0且使用IIS10.0以下版本

3# 漏洞细节

漏洞名称:Chanjet T-Plus SetupAccount/Upload.aspx 文件上传漏洞

CVE编号:暂无

漏洞类型:文件上传漏洞

漏洞级别:高危

利用条件:未知(有消息说:无权限要求)

交互要求:0 Click

Poc:暂未公开

在野利用:发现,已经被武器化

4# 事件后续

8月29日,有不少用户反馈电脑里用友畅捷通T+中了勒索病毒,被病毒攻击之后,文件被锁无法打开。一位电脑被勒索病毒攻击的用户对经济观察网表示,中了勒索病毒后要求是支付0.2个比特币(约27439元人民币)。这位被病毒攻击用户反馈,目前除了用友畅捷通软件相关的文件,其他软件文件还能打开。

电脑安全软件开发商火绒安全软件旗下的火绒安全实验室报告显示,病毒模块的投放时间与受害者使用的用友畅捷通T+软件模块升级时间相近,不排除黑客通过供应链污染或漏洞的方式进行投毒。

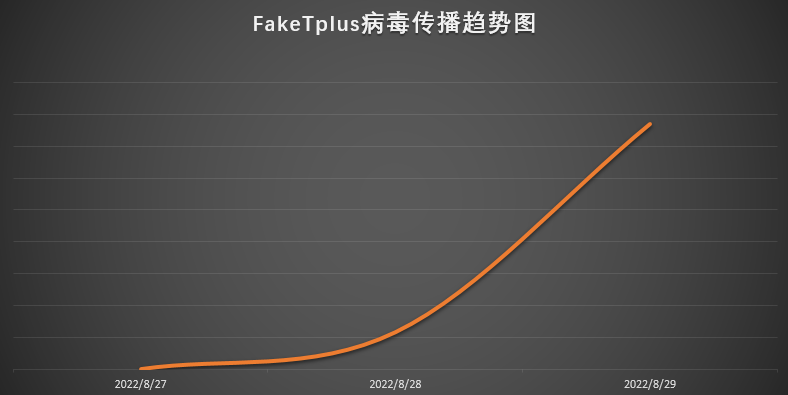

排查发现,黑客首先会通过漏洞或其他方式向受害者终端投放后门病毒模块。黑客可以通过访问后门模块(Load.aspx)来执行任意恶意模块(恶意模块数据被AES算法加密的)。之后通过后门模块在内存中加载执行勒索病毒,根据火绒威胁情报系统统计得出病毒传播趋势,如下图所示:

360安全卫士8月29日下午发布的勒索病毒的相关情报分析显示,自2022年8月28日起发现勒索病毒,目前确认来自该勒索病毒的攻击案例已超2000余例,且数量仍在不断上涨。

5# 漏洞修复

一、针对已中毒用户:

1、本地服务器先断网,若各类本地数据文件未备份,建议找相关专业人员,查找是否有备份和其他恢复手段。

2、若使用自有云服务器,可以先通过后台,将本台服务器进行镜像备份,再找相关专业人员,查找是否有备份和其他恢复手段。

二、针对未中毒用户:

1、建议关闭公网访问,内网使用,或者可利用阿里云安全组功能设置应用仅对可信地址开放。

2、打开日常镜像备份,购买云服务器提供的安全防护服务。

官方已于8月30日发布安全更新补丁,请尽快下载更新 https://www.chanjetvip.com/product/goods/goods-detail?id=53aaa40295d458e44f5d3ce5

相关链接:

发表评论