还记得昨天发的那篇安全情报《Log4j 再爆漏洞(CVE-2021-45046)》吗?

地址:https://blog.aabyss.cn/post-148.html

这个漏洞今天升级为高危漏洞了,我今天人都傻了

1#漏洞详情

我们先来看一下Apache Log4j2 安全补丁之前的更新过程:

- 2021 年 12月 11 日:发布 2.15.0 版本,对 JNDI 查询功能进行限制。但此版本的修复不完整,导致了第二个 Log4j 漏洞漏洞:CVE-2021-45046

- 2021 年 12月 13 日: 发布 2.16.0 版本,为了解决 CVE-2021-45046 漏洞, Log4j 2.16.0 直接禁用了 JDNI 功能

之前官方公告认为 CVE-2021-45046 漏洞在满足对应利用条件的情况下在 2.15.0 只能进行拒绝服务攻击(DoS)。详情,请看昨日文章:https://blog.aabyss.cn/post-148.html

而目前有研究人员发现,不仅可以进行拒绝服务攻击,在 2.15.0 macOS 环境下也能进行远程代码执行,在其他环境下则可导致本地代码执行!

同时此漏洞 CVSS 评分更新到 9.0(注:漏洞利用的条件不变,都需要 log4j2 配置的 PatternLayout 中有使用 lookups 机制的变量且该变量解析的值由攻击者可控)

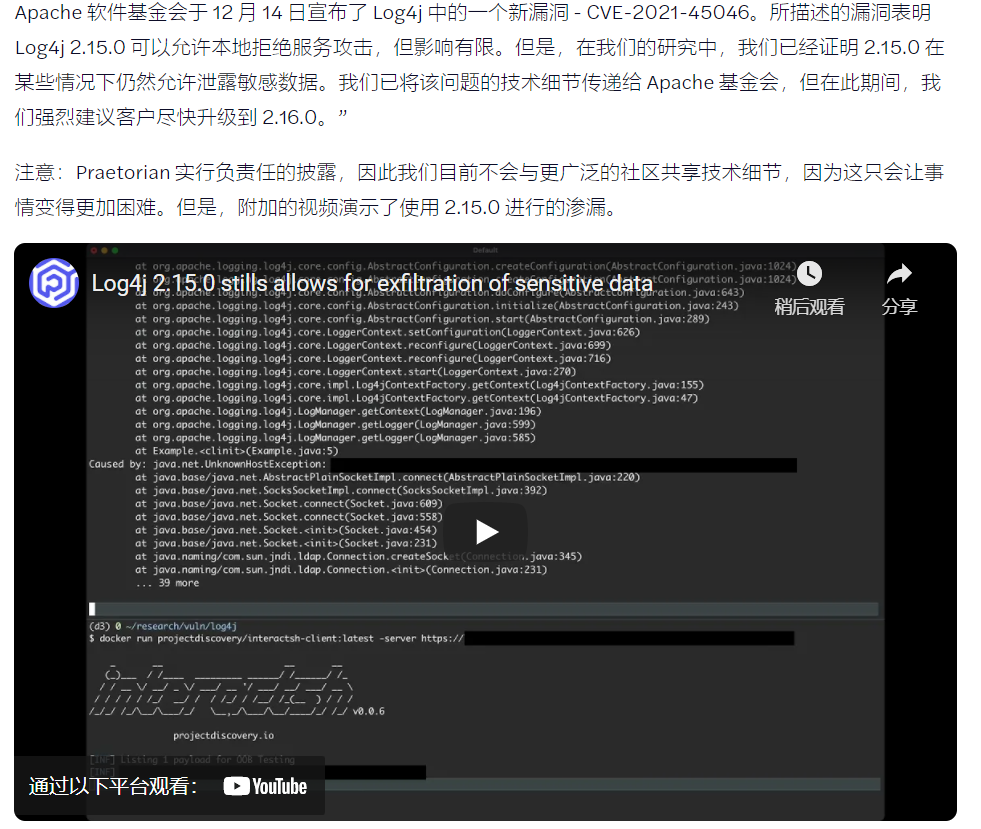

安全公司 Praetorian 的研究人员昨日表示,2.15.0 存在一个更严重的漏洞——信息泄露漏洞,可用于从受影响的服务器下载数据。

与此同时,Praetorian 已将该漏洞的所有技术细节发送给 Apache 软件基金会,他们尚未透露更多细节。Praetorian 强烈建议使用者尽快升级到 2.16.0,但尚不清楚此错误是否已在 2.16.0 版本中解决。

Praetorian 研究人员也无法确定数据泄露漏洞的在野利用。他们没有提供有关该漏洞的其他详细信息,这是因为不希望黑客轻易利用漏洞。

研究人员提供了新漏洞的概念验证:https://www.youtube.com/watch?v=bxDEJDqANig

2#应急响应

Log4j2 2.16.0 之前版本的用户删除 log-core jar 包中的 JndiLookup.class 文件的防御措施依然有效,而还未进行Log4j2 版本升级的用户可以将Log4j2 版本升级至 2.16.0 (Java8)或者 2.12.2(Java7)来解决此漏洞。

https://www.praetorian.com/blog/log4j-2-15-0-stills-allows-for-exfiltration-of-sensitive-data/

发表评论