近期(2023年7月24-25日),我们团队系列网站和曾哥个人博客受到僵尸网络的恶意流量攻击,我们及时组织技术力量抗击恶意流量,积极将该恶性事件的影响降到最低,及时保障正常用户的访问需求

1# 事件经过

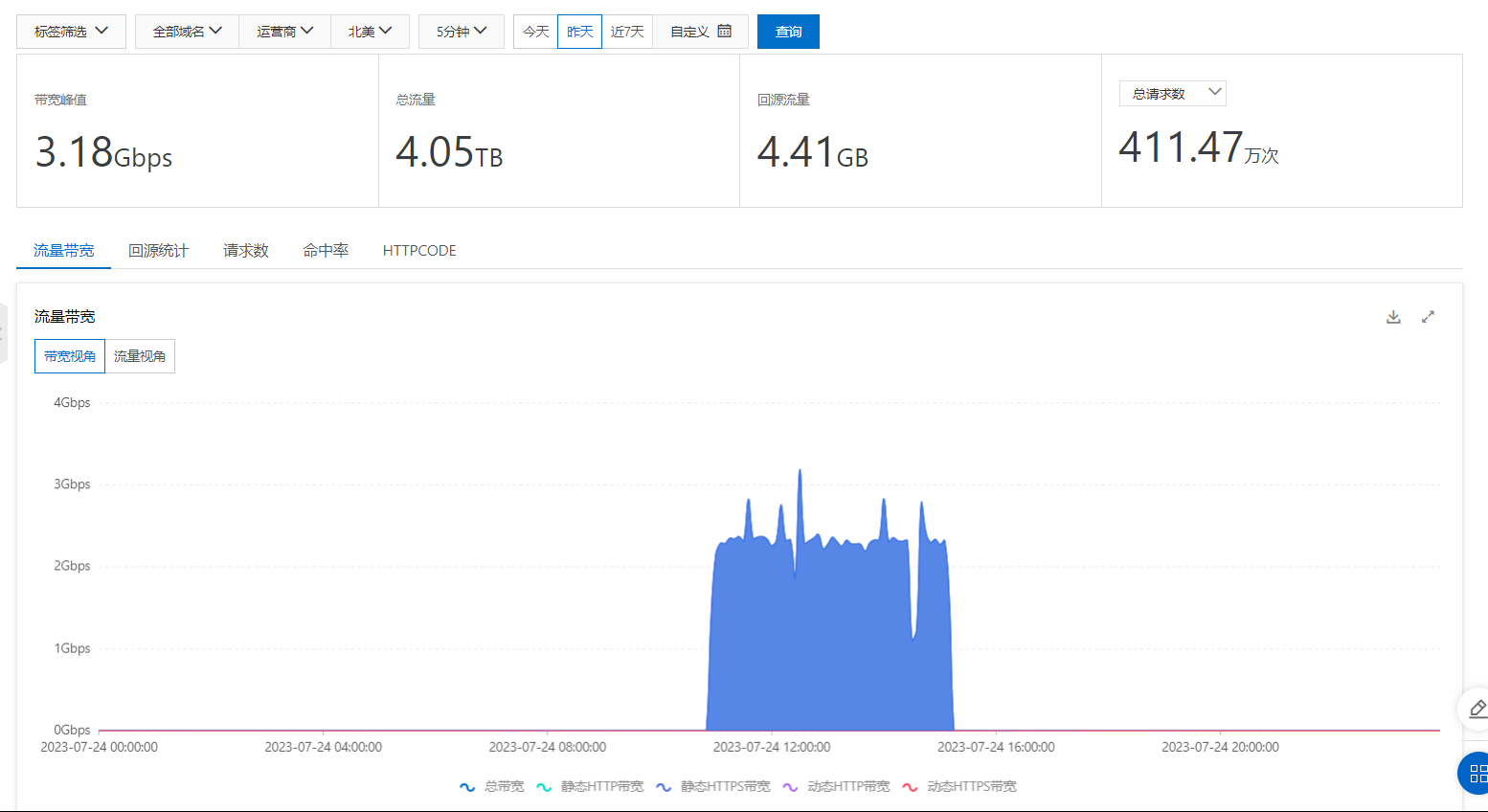

在7月24日上午11时左右,攻击者通过北美地区众多的云服务器和代理节点,对我们团队的系列网站进行CC攻击,并且不断更换使用代理池,企图规避流量清洗和黑名单的限制,峰值达到3.18Gbps

攻击位于下午4时许结束,共攻击5个小时之久,对团队系列网站造成高达4.05TB的流量消耗

攻击位于下午4时许结束,共攻击5个小时之久,对团队系列网站造成高达4.05TB的流量消耗团队成员于上午12时接到阿里云的流量反馈,及时上线排查发现流量异常,我们马上进行应急操作:

- 对相关访客进行JavaScript鉴权(CC攻击无法识别js)

- 设置策略,在20秒内访问5次以上的IP自动拉入黑名单

- 限制海外地区流入国内CDN的带宽

- 打开负载均衡,做服务器的主备切换

说明:我们团队对源站IP(服务器真实IP)隐藏做的很好,攻击者没找到真实IP,就对团队部署的CDN进行流量攻击,这个带宽指的是是CDN承受的带宽

本次攻击,大量消耗海外CDN流量,阿里云这边支出共1848元流量费进行防御,加上腾讯云这边的高防包,共支出两千余元

同时,我们对服务器状态进行监测,团队共4台服务器,在本轮攻击下均无宕机/死机的情况,并捕获到了部分来自国内的恶意地址:

之前并不是没有遭到过流量攻击,团队已经发展了2年左右,这两年,陆陆续续有大大小小的攻击事件的产生,但第一次碰到持续时间那么久,规模和流量这么大的事件

本次事件,团队也收获了宝贵的经验,并对此类事件的处理有了更加深刻的理解和认识

3# 后续处理

2023年7月25日,阿里云方面和我取得联系,我们也和他们讨论这种情况的应对方案,并对相应流量进行溯源取证

我们正采取各种措施及协同阿里云进行防御和溯源取证,必要时我们将采取法律措施保护我们的权益

注:由于防御策略变更,团队网站和我的博客访问速度将受影响,等具体方案调整(约2-3天)后会访问速度会恢复正常,对于访客受到的影响我们在此表示抱歉

发表评论